密码是系统安全的大多数系统的唯一标准。 而且,当涉及到Linux,如果你知道root密码,您拥有的机器。 密码是作为一种安全措施的BIOS, 登录 , 磁盘 , 应用程序等。

Linux的被认为是被黑客攻击或破解了最安全的操作系统 ,并在现实中是这样,还是我们将要讨论一些Linux系统的循环孔和漏洞的。 我们将使用CentOS的Linux的整篇文章的一篇文章,破解我们自己的机器的安全性。

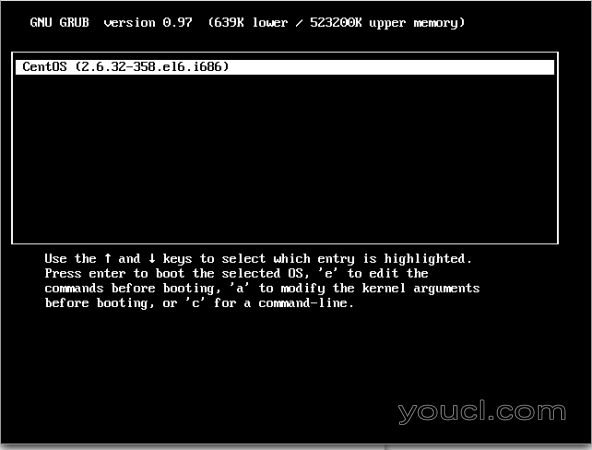

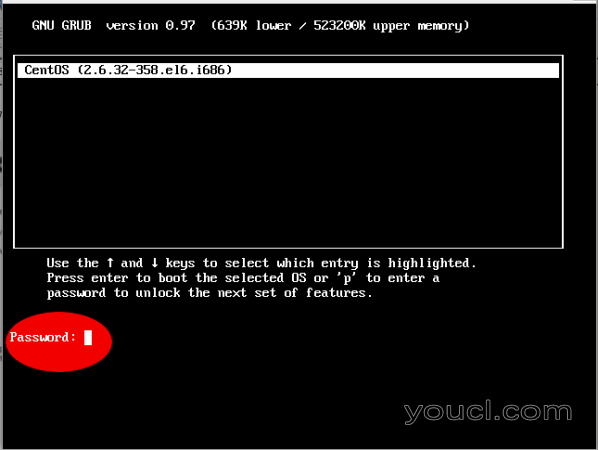

按任意键中断引导,只要Linux机器靴子,你会得到一个GRUB菜单。

Linux引导屏幕

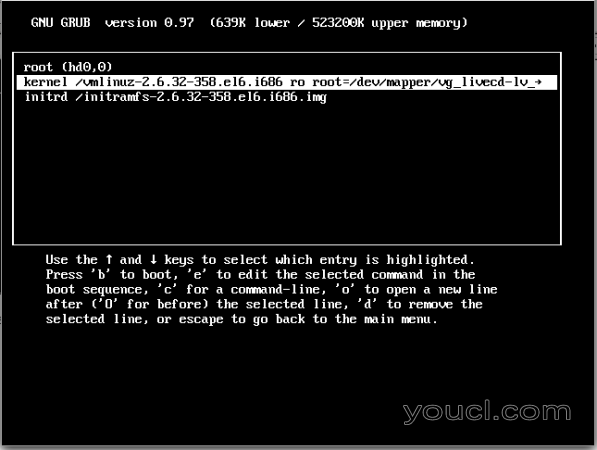

按“E”编辑和去开始内核( 一般为二号线 )。

切换到单用户模式

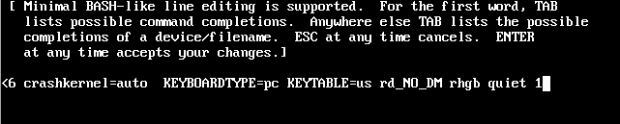

现在按'E'编辑内核,并添加'1'迫使它在单用户模式启动线(一个空格之后)的结束,因此禁止其进入默认的运行级别。 按“Enter”键来关闭内核编辑,然后启动到改变的选项。 对于引导你需要按“B”

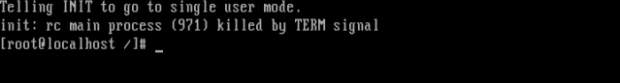

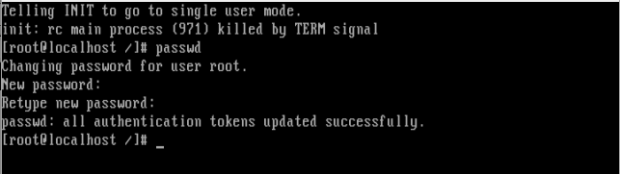

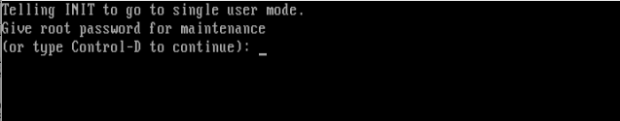

登录到单用户模式

现在你登录到单用户模式。

设置root密码

是啊 ! 现在,使用“passwd文件 ”命令,我们可以改变根密码 。 一旦你拥有root密码,您拥有的Linux设备 -你不记得了? 你现在可以切换到图形屏幕来编辑任何东西和一切。

添加新的root密码

注 :如果上面的'passwd文件 “命令不会为你工作,你没有得到任何输出,它只是意味着你的SELinux是在执行模式,你需要先禁用它,进一步处理之前。 在提示符下运行以下命令。

# setenforce 0

一个再运行'passwd文件 “命令,改变根密码 。 此外命令。

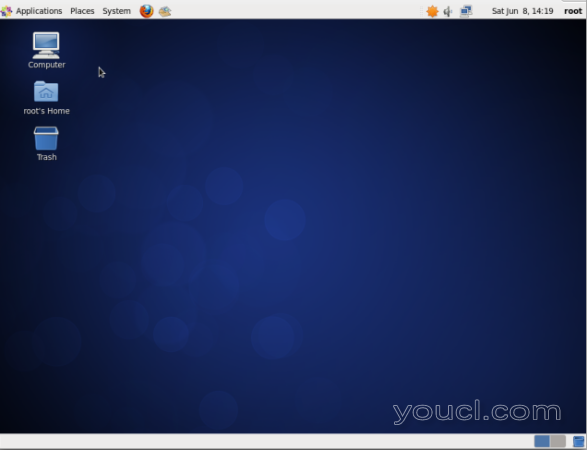

切换到X Windows

使用命令“INIT 5”(基于Fedora的 )系统和“gdm3”(基于Debian)系统。

切换到X窗口

所以,这是不是一个蛋糕步行破解Linux机器 ? 想想情况下,如果有人这样对你的服务器, 恐慌 ! 现在,我们将学习如何使用单用户模式进行修改维护我们的Linux机器 。

我们如何分手进入系统? 这里采用单用户模式下好了 ,这个漏洞是-登录进入单用户模式,而无需输入任何密码。

即修复这个漏洞, 密码保护 单用户模式。

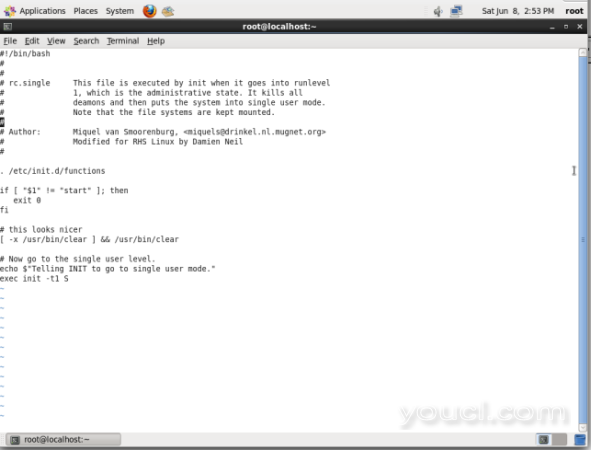

打开文件“/etc/rc1.d/S99single”在你喜欢的编辑器和搜索订单。

exec init -t1 s

只需在上面添加以下行即可。 保存它退出。

exec sbin/sulogin

之前

预览之前

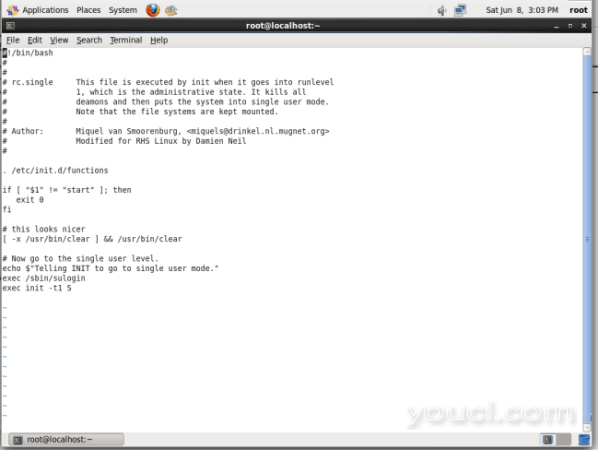

后

预览后

现在在进入单用户模式之前,您需要提供root密码才能继续。 在上述更改上述文件后再次尝试进入单用户模式。

输入单用户模式的root密码

你为什么不检查它,你自己。

在不使用单用户模式的情况下破解您的Linux系统

好吧,所以现在你会感觉更好,你的系统是安全的。 但这是部分正确的。 这是事实,你Linux中不能使用单用户模式被破解,但仍然可以被黑客入侵的其他方式。

在上面的步骤中,我们修改了内核进入单用户模式。 这个时候我们也会编辑内核但是用不同的参数,让我们看看怎么样?

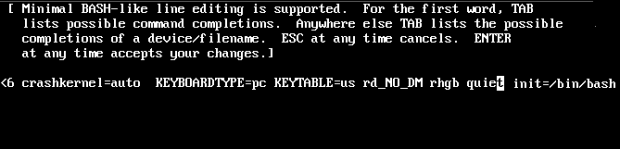

正如我们在上面的过程中加入'1'但是现在内核参数,我们将增加' 的init = /斌/ bash的'和引导使用“B”。

添加'init = / bin / bash'

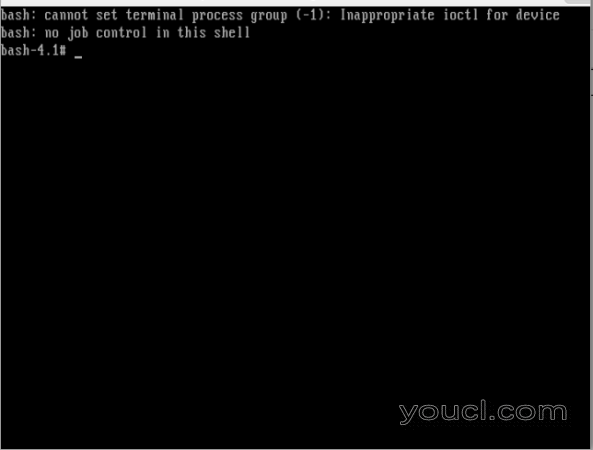

而OOPS再次侵入你的系统和提示就足以证明这一点。

黑客入你的系统

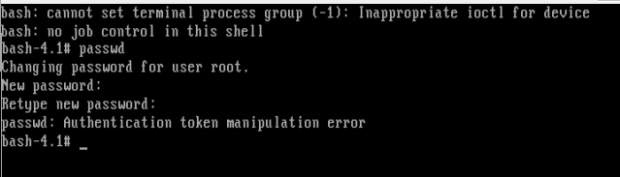

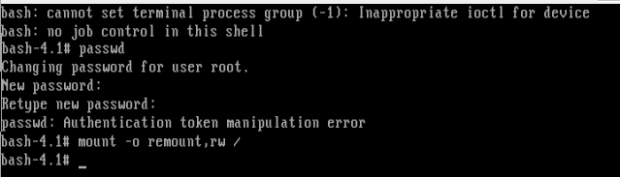

现在正试图改变使用相同的过程根密码使用“passwd文件 ”命令,在第一种方法说明,我们得到了类似的东西。

更改根密码

原因和解决方案?

- 原因 :根(/)分区只安装读取 。 (因此密码没有写)。

- 解决方法 :装入具有读写权限的根(/)分区。

要安装具有读写权限root分区 。 请完全键入以下命令。

# mount -o remount,rw /

读写时的安装/分区

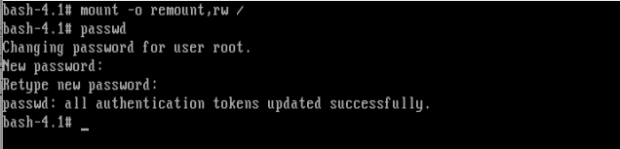

现在再次尝试改变根用'passwd文件 “命令的密码。

更改root的密码

乌拉 ! 你侵入了你的Linux系统的一次。 哦~~男人是系统很容易被利用。 不!答案是否定的。 所有您需要的是配置您的系统。

所有上述两个过程涉及调整和传递参数到内核。 因此,如果我们做一些事情来停止内核调整,显然我们的Linux框将是安全的,不容易打破。 而为了在启动停止内核编辑,我们必须提供密码才能引导装载程序 ,即密码保护 GRUB(LILO是Linux引导程序的另一个但我们不会在这里讨论这个问题)引导加载程序。

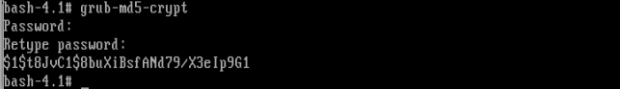

提供加密密码中使用“ 平头MD5隐窝 '遵循您的密码,以引导程序 。 首先加密密码

密码保护引导加载程序

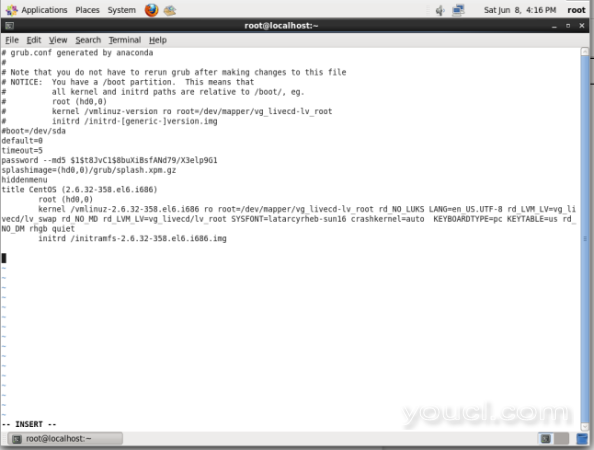

复制上述加密的密码,保持它的安全,我们将在下一步中使用它。 现在,用你喜欢的编辑器打开' 的grub.conf“文件(位置可能是:/etc/grub.conf中 ),并添加行。

password --md5 $1$t8JvC1$8buXiBsfANd79/X3elp9G1

更改“$ 1 $ t8JvC1 $ 8buXiBsfANd79 / X3elp9G1”与您上面生成并复制它安全地到其他位置的加密的密码。

插入线以上后“ 的grub.conf”的文件,保存退出。

grub.conf预览

现在交叉检查,编辑内核在引导,我们得到了。

十字轴引导装载机

现在你会呼吸,你的系统是完全安全的现在,不容易被黑客,但仍然游戏还没有结束。

你最好知道你可以强制执行救援模式中删除 ,并使用可引导映像修改密码。

只要把你的安装CD / DVD驱动器中并选择救援安装的系统或使用任何其他救援映像,你甚至可以用一个Live Linux发行版 ,安装硬盘和编辑“ 的grub.conf'文件删除密码线,重启您再次登录。

注意 :在救援模式下你的硬盘安装在' 到/ mnt / sysimage下 “。

# chroot /mnt/sysimage # vi grub.conf (remove the password line) # reboot

我知道你会问,结局在哪里。 我会说的是。

- 密码保护您的BIOS。

- 改变你的引导顺序首先到硬盘 ,然后是休息(CD / DVD, 网络 ,USB)。

- 使用密码足够长 , 易记, 难猜 。

- 不要写密码的任何地方。

- 显然用大写 , 小写 , 数字和特殊字符的密码从而使它很难打破。

本指南只是让你知道的事实,并告诉你如何保护您的系统。youcl.com和这篇文章的作者强烈阻止本指南用作其他开发的系统的基础。 这是读者的责任,如果他们从事任何此类活动,并为此类行为既没有写,也不youcl.com将负责。

您的积极评价 ,使我们感觉良好 ,并鼓励我们 ,并且总是从你追求享受和敬请期待 。