LUKS缩写代表的Linux统一密钥设置是由Linux内核使用的磁盘加密广泛的方法,并与cryptsetup包中实现。

该cryptsetup命令行加密所提供每次卷磁盘,分区还整个磁盘(甚至是USB记忆棒)安装在系统的层次结构和使用AES-CBC使用从提供的密码派生的对称加密密钥飞卷盘-essiv:SHA256密码。

使用LUKS的Linux硬盘加密

因为LUKS可以加密整个块设备(硬盘,USB棒,闪存磁盘,分区,卷组等)在Linux系统上主要推荐用于保护可移动存储介质,笔记本电脑硬盘或Linux交换文件,不推荐用于文件级加密。

NTFS(新技术文件系统)是由微软开发的专有文件系统。

Ubuntu的14.04为陆氏加密的全力支持,也NTFS使用NTFS-3G套餐的帮助Windows本地支持。

为了证明我的观点在本教程中我已经添加了Ubuntu的一个新的硬盘(4日)14.04盒(系统引用新添加的硬盘是/ dev / SDD),这将在两个分区进行划分。

- 一个分区( 的/ dev / SDD1 -primary)用于LUKS加密。

- 第二个分区( 的/ dev / sdd5 -扩展)格式化成NTFS就这两个基于Linux和Windows系统访问数据。

此外,分区将在重新启动后自动安装在Ubuntu 14.04上。

第1步:创建磁盘分区

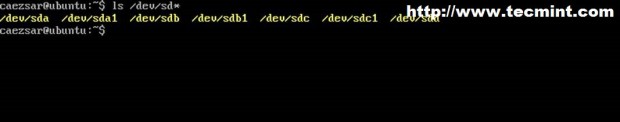

1.你的硬盘是在你的机器使用的身体增加后ls命令列出所有的/ dev /设备 (第四盘是/ dev / SDD)。

# ls /dev/sd*

在Linux中列出分区

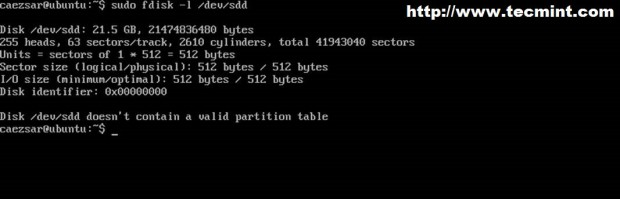

2.接下来检查你新添加的硬盘使用fdisk命令。

$ sudo fdisk –l /dev/sdd

检查Linux硬盘

因为没有文件系统被写入,所以磁盘不包含有效的分区表。

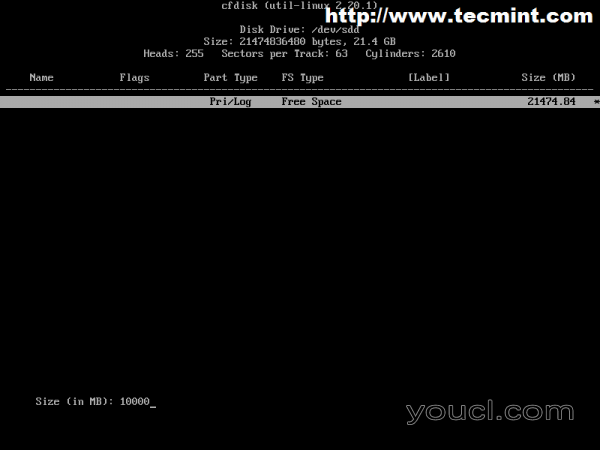

3.接下来的步骤切片硬盘使用CFDISK磁盘工具两个分区的结果。

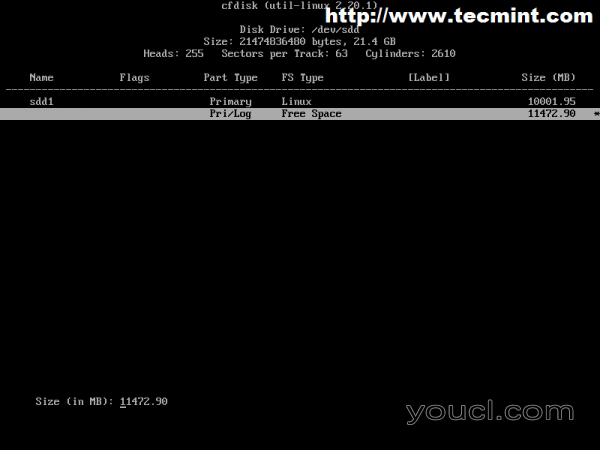

$ sudo cfdisk /dev/sdd

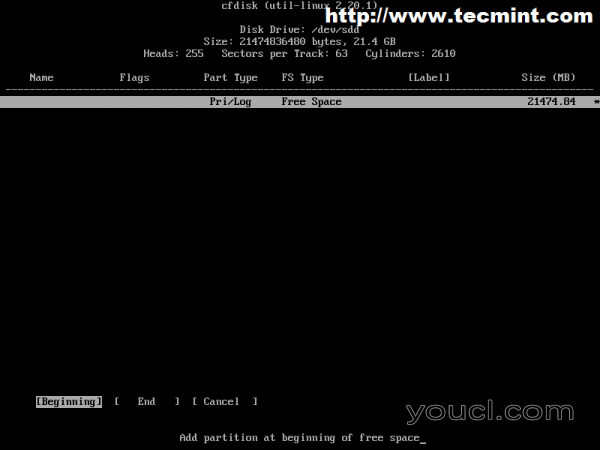

4.下一个屏幕打开CFDISK交互模式。 选择您的硬盘可用空间,并使用左/右箭头键导航到新的选项。

cfdisk交互模式

5.选择分区类型为小学 ,然后按Enter。

选择您的分区类型

6.写下MB所需的分区大小。

写下分区大小

7.创建在硬盘的可用空间开始这个分区。

创建分区

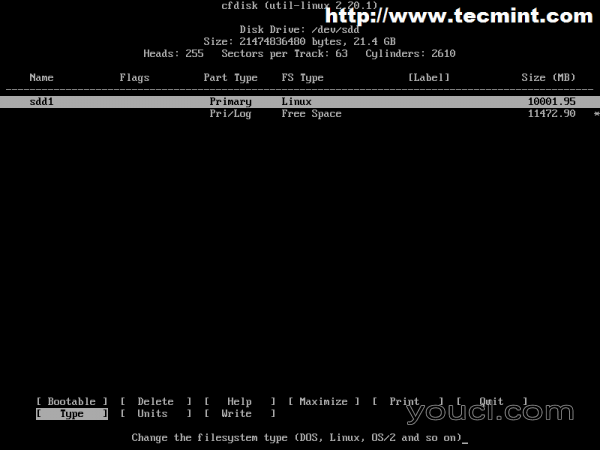

8.然后导航到分区类型的选项,然后按Enter。

分区类型

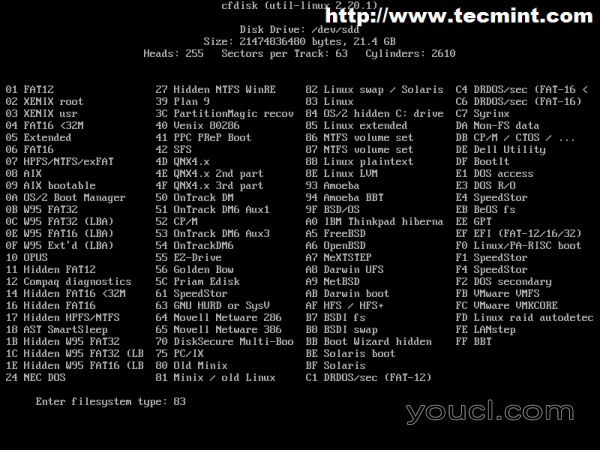

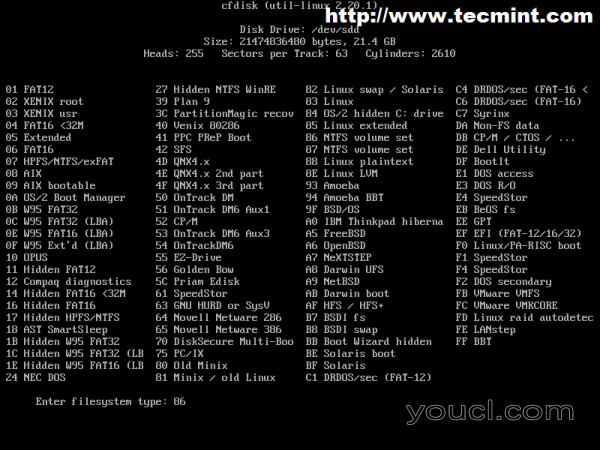

9.下一个提示存在的所有类型的文件系统,其数量码(十六进制数)的列表。 该分区将是Linux陆氏加密的,因此选择83码,命中再次输入来创建分区。

输入文件系统类型

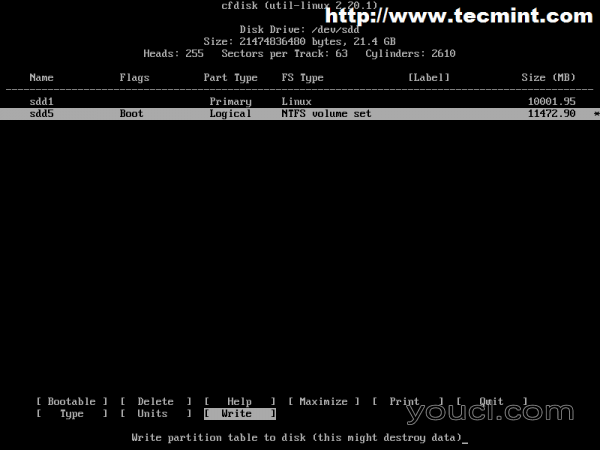

10.创建的第一个分区和cfdisk工具提示回到起点。 要创建作为NTFS选择剩余可用空间的第二个分区,导航到新的选项,然后按Enter键。

创建新分区

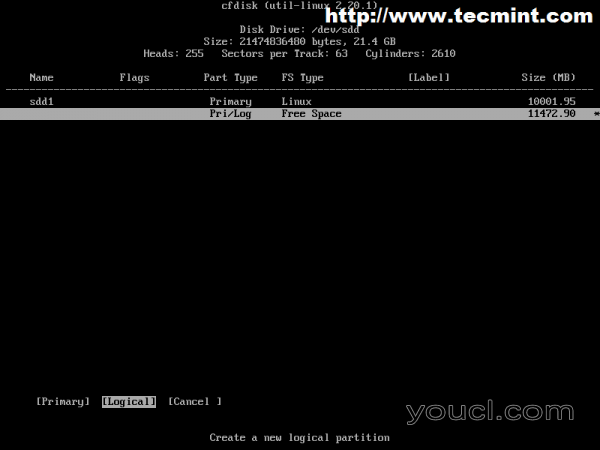

11.这一次的分区将是一个扩展的逻辑之一。 所以,导航到合理的选择,然后再次按Enter键 。

选择逻辑分区类型

12.再次输入分区大小。 对于使用剩余的可用空间的新分区上留下的大小默认值,只需按Enter键 。

输入分区的大小

13.再次选择你的分区类型代码。 对于NTFS文件系统选择86卷代码。

选择分区类型

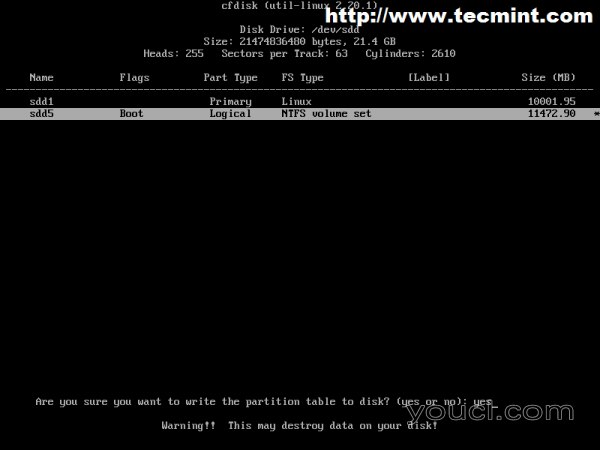

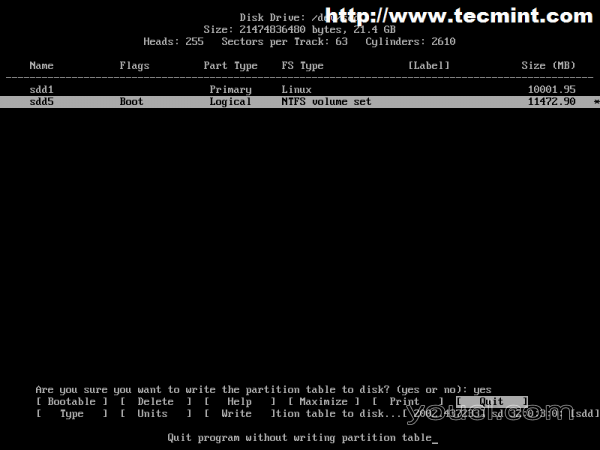

14.审查和验证的分区选择写入后,回答是在下一个交互式提示问题,然后退出离开CFDISK实用程序。

将分区表写入磁盘

确认更改

退出离开cfdisk实用程序

恭喜! 您的分区已成功创建,现在可以进行格式化和使用。

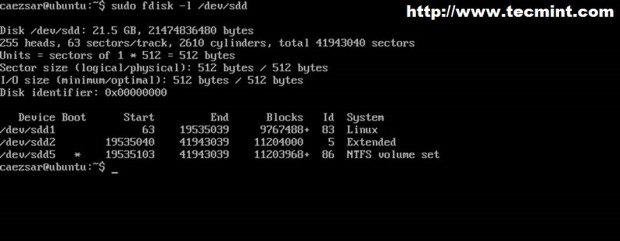

15.要再次验证硬盘分区表再次发出fdisk命令将显示详细的分区表信息。

$ sudo fdisk –l /dev/sdd

确认分区表

第2步:创建分区文件系统

NTFS文件系统

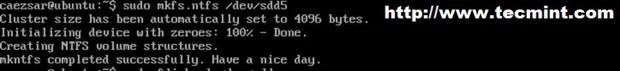

16.要创建第二个分区运行mkfs命令NTFS文件系统。

$ sudo mkfs.ntfs /dev/sdd5

创建NTFS文件系统

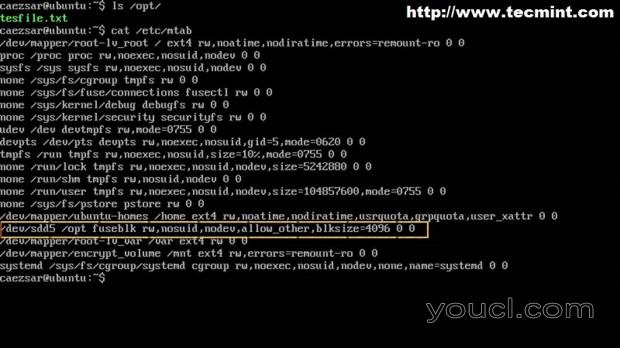

17.若要使该分区必须安装在文件系统挂载点。 第四挂载硬盘上的第二个分区使用mount命令到/ opt安装点。

$ sudo mount /dev/sdd5 /opt

18.接下来,检查分区是否可用,并使用在/ etc / MTAB文件列cat命令 。

$ cat /etc/mtab

检查分区可用性

19.要卸载的分区使用以下命令。

$ sudo umount /opt

EXT4 LUKS

20.确保cryptsetup软件包安装在系统上。

$ sudo apt-get install cryptsetup [On Debian Based Systems] # yum install cryptsetup [On RedHat Based Systems]

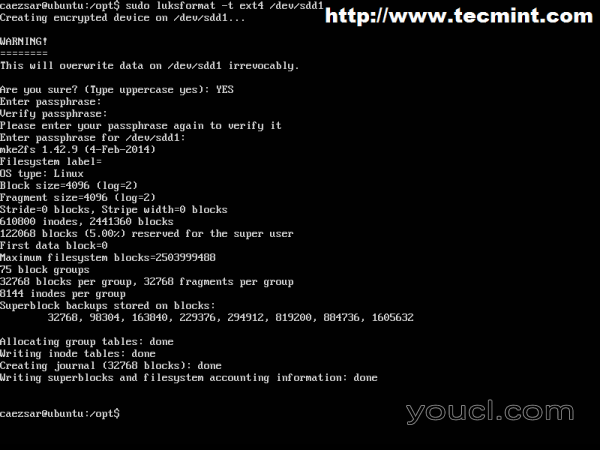

21.现在是时候发出以下命令格式化第四硬盘用的ext4文件系统的第一个分区。

$ sudo luksformat -t ext4 /dev/sdd1

与“你确定 ?”的问题大写的回答是 ,输入三次所需的密码。

格式分区

注 :根据您的分区大小和硬盘速度创建文件系统可能需要一段时间。

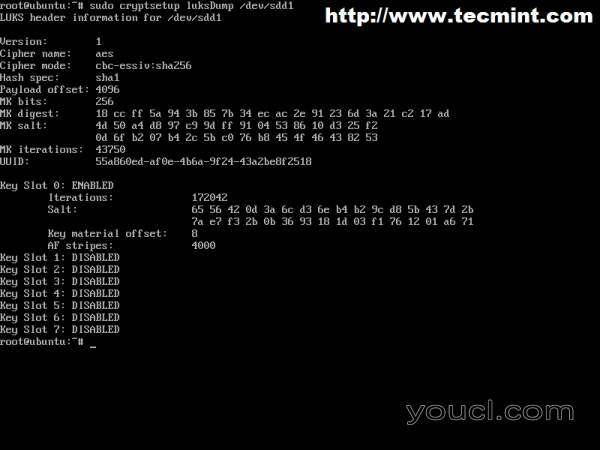

22.您还可以验证分区设备的状态。

$ sudo cryptsetup luksDump /dev/sdd1

验证分区状态

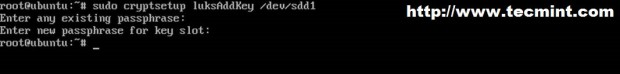

23. LUKS最多支持8个密码添加。 要添加一个密码,请使用以下命令。

$ sudo cryptsetup luksAddKey /dev/sdd1

添加密码

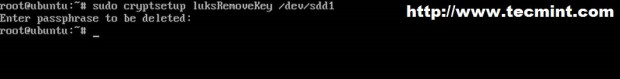

要删除密码,请使用。

$ sudo cryptsetup luksRemoveKey /dev/sdd1

删除密码

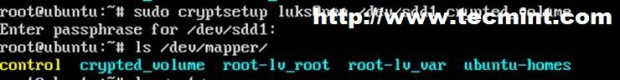

24.对于这种加密分区处于活动状态,必须有一个名称条目(初始化)与cryptsetup包的帮助下为/ dev / mapper目录中 。

此设置需要以下命令行语法:

$ sudo cryptsetup luksOpen /dev/LUKS_partiton device_name

其中,“DEVICE_NAME”可以是你喜欢的任何描述性的名称! (我将其命名为雷crypted_volume)。 实际命令将如下所示。

$ sudo cryptsetup luksOpen /dev/sdd1 crypted_volume

活动加密分区

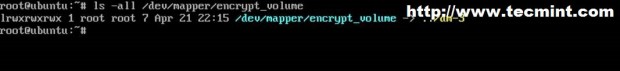

如果您的设备在/ dev /映射器 ,目录,符号链接和设备状态上市的25。然后验证。

$ ls /dev/mapper $ ls –all /dev/mapper/encrypt_volume

验证加密分区

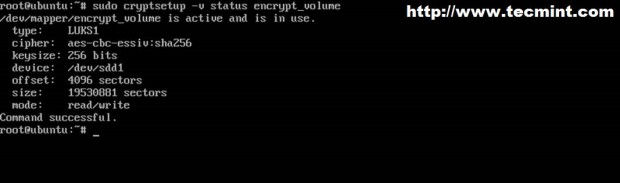

$ sudo cryptsetup –v status encrypt_volume

加密分区状态

26.现在制作分区设备广泛使用安装在系统上使用mount命令挂载点之下。

$ sudo mount /dev/mapper/crypted_volume /mnt

安装加密分区

可以看到,分区被安装并且可访问以用于写入数据。

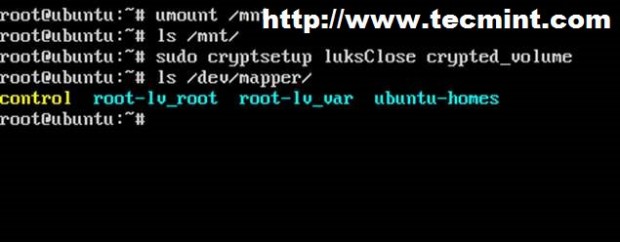

27.为了使其无法刚刚从系统中卸载并关闭设备。

$ sudo umount /mnt $ sudo cryptsetup luksClose crypted_volume

Umount加密分区

第3步:自动安装分区

如果您使用固定硬盘,并且需要两个分区在重新启动后自动安装系统,您必须按照这两个步骤。

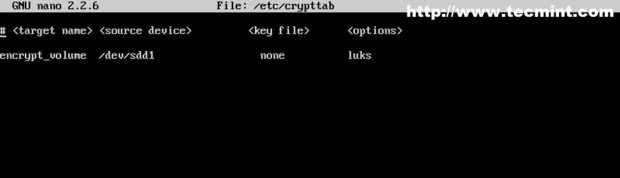

28.首先编辑/ etc / crypttab中文件并添加以下数据。

$ sudo nano /etc/crypttab

- 目标名称 :为您的设备的描述性名称(见上文点22 EXT4陆氏 )。

- 来源驱动器 :格式化为陆氏的硬盘分区(参阅上述EXT4陆氏点21)。

- 密钥文件 :选择无

- 选项 :指定陆氏

最后一行将如下所示。

encrypt_volume /dev/sdd1 none luks

自动安装分区

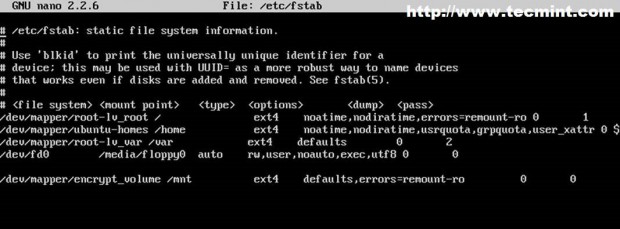

29.然后编辑/ etc / fstab文件 ,并指定设备名称,挂载点,文件系统类型和其他选项。

$ sudo nano /etc/fstab

最后一行使用以下语法。

/dev/mapper/device_name (or UUID) /mount_point filesystem_type options dump pass

并添加您的具体内容。

/dev/mapper/encrypt_volume /mnt ext4 defaults,errors=remount-ro 0 0

在Fstab中添加分区条目

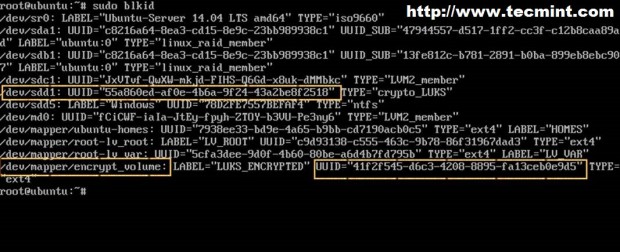

30.为了获取设备UUID使用下面的命令。

$ sudo blkid

获取设备UUID

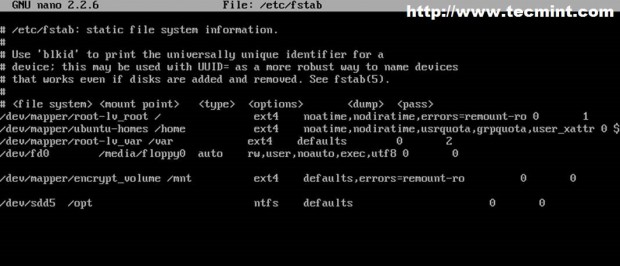

31.还添加了对创建fstab中的一个新行较早使用相同的语法与上面的NTFS分区类型(这里的Linux文件追加重定向使用)。

$ sudo su - # echo "/dev/sdd5 /opt ntfs defaults 0 0" >> /etc/fstab

在fstab中添加NTFS分区

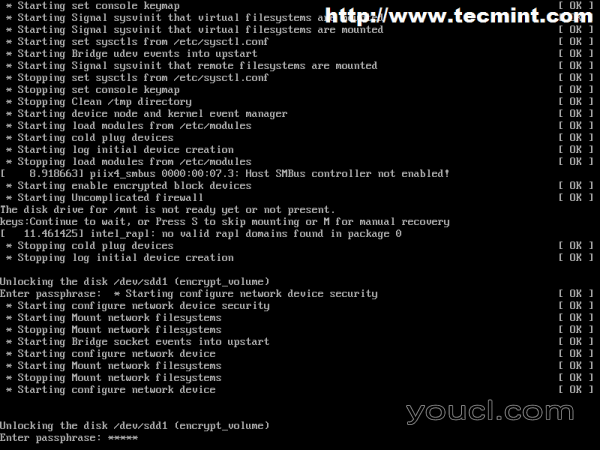

32.要验证更改重新启动计算机,按“ 启动配置网络设备 ”启动消息后回车 ,然后输入您的设备密码 。

重启机器

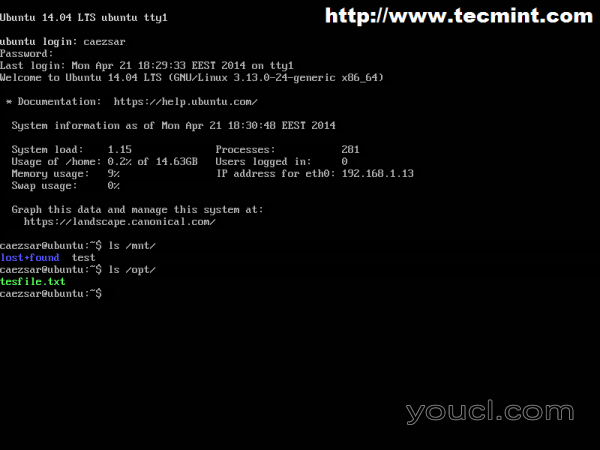

验证分区是否自动安装

正如你可以看到这两个磁盘分区进行自动挂载Ubuntu的文件系统层次。 作为建议,如果您无法访问重新启动序列以提供加密的卷密码,则不要在物理远程服务器上使用fstab文件中自动加密的卷。

相同的设置可以应用于所有类型的可移动介质,例如USB棒,闪存,外部硬盘等,用于在窃听或窃取的情况下保护重要的,秘密的或敏感的数据。