介绍

服务器安全的一个重要方面是主动进行安全筛选。 如果您向互联网公开任何服务,渗透测试对于确保您不易受到已知威胁的影响至关重要。

开放式漏洞评估系统,称为更常见的OpenVAS,是一起工作的运行使用已知漏洞和弱点的数据库,对客户端计算机的测试工具套件。 目标是了解您的服务器对已知攻击媒介的防护能力。

在本指南中,我们将在Ubuntu 12.04 VPS上安装OpenVAS套件。 然后,我们可以使用此系统扫描自身和其他服务器。

添加OpenVAS PPA和安装软件

虽然在Ubuntu的默认存储库中有一些OpenVAS组件,我们将使用PPA来维护更新版本的软件包。

首先,我们需要安装python-software-properties包,这将使我们能够与购电协议工作轻松。

sudo apt-get update

sudo apt-get install python-software-properties

然后我们可以将最新的稳定版本添加到我们的系统:

sudo add-apt-repository ppa:openvas/openvas6

我们需要重新构建apt数据库,以通过我们的新PPA收集有关可用包的信息。 之后,我们可以安装所需的软件:

sudo apt-get update

sudo apt-get install openvas-manager openvas-scanner openvas-administrator openvas-cli greenbone-security-assistant sqlite3 xsltproc texlive-latex-base texlive-latex-extra texlive-latex-recommended htmldoc alien rpm nsis fakeroot

这将下载并安装启动我们所需的组件。

初始配置

我们可以使用默认包含的包装器实用程序为OpenVAS创建SSL证书。 我们需要用管理权限调用它,以便它可以放置在文件系统的受限部分。

sudo openvas-mkcert

您将被问到一些问题,将帮助您构建证书文件以供此服务器使用。

大多数问题,您只需输入ENTER接受默认值即可。 这主要是供您自己使用,因此请输入您要使用的值。

接下来,我们将创建另一个证书。 这次,我们将为名为“om”的用户创建一个客户端证书,这是OpenVAS Manager的缩写。 我们不需要客户端部分的任何特定信息,因此我们会告诉它自动配置并在所需位置安装证书:

sudo openvas-mkcert-client -n om -i

构建数据库信息

现在我们已经安装了证书,我们可以开始构建数据库,以便我们的本地工具知道不同类型的威胁和漏洞。

通过发出以下命令更新网络漏洞测试数据库:

sudo openvas-nvt-sync

这将下载最新的定义到本地机器。

要继续,我们需要停止管理器和扫描器应用程序,以便我们可以立即调用命令而不会发生冲突。

键入以下内容停止这两项服务:

sudo service openvas-manager stop

sudo service openvas-scanner stop

现在,我们可以启动扫描程序应用程序,而无需在init文件中找到的通常被调用的参数。 在第一次运行期间,OpenVAS将需要下载和同步大量数据。 这将需要相当长的时间:

sudo openvassd

一旦完成,您将必须通过键入以下内容重新生成扫描程序生成的数据库:

sudo openvasmd --rebuild

接下来,我们将下载并更新我们的安全内容自动化协议数据。 这被称为“SCAP”数据。 这是OpenVAS检查我们的安全测试的另一个数据库。

sudo openvas-scapdata-sync

这将是另一个漫长的等待。 它下载一些一般文件,然后在数据库中更新它们。

然后,我们将对证书数据运行类似的同步操作:

sudo openvas-certdata-sync

第一次运行此命令时,可能会看到一些错误。 他们可能看起来像这样:

Error: no such table: meta

这是因为Ubuntu包实际上缺少一些其他版本打包的文件。

我们可以从管理器组件的RPM包中获取这些。 键入此以将其下载到您的主目录:

cd

wget http://www6.atomicorp.com/channels/atomic/fedora/18/i386/RPMS/openvas-manager-4.0.2-11.fc18.art.i686.rpm

现在我们已经下载了文件,我们可以提取和扩展RPM中存在的目录结构。 我们可以通过键入:

rpm2cpio openvas* | cpio -div

我们将在OpenVAS找到它们的地方为我们的新文件创建一个目录。 然后我们将文件移动到该目录:

sudo mkdir /usr/share/openvas/cert

sudo cp ./usr/share/openvas/cert/* /usr/share/openvas/cert

现在,我们可以再次安全地运行cert syncing命令,它应该按预期完成这一次:

sudo openvas-certdata-sync

然后,我们可以从我们的主目录中删除提取的RPM数据和目录:

rm -rf ~/openvas* ~/usr ~/etc

设置OpenVAS用户和端口

要登录我们的服务,我们需要一个用户。 我们可以使用OpenVAS管理员组件创建一个。

在这里,我们将创建一个名为“admin”的用户,角色为administrator。 系统将要求您提供新帐户使用的密码:

sudo openvasad -c add_user -n admin -r Admin

系统将通知您该用户已获得无限访问权限。

接下来,我们需要改变我们的组件之一启动的方式。 Greenbone Security Assistant组件是我们已安装的工具的基于Web的界面。

默认情况下,只能从本地计算机访问此接口。 由于我们在远程服务器上安装OpenVAS套件,我们将无法使用这些设置访问Web界面。 我们需要从互联网上访问。

在首选文本编辑器中使用root权限打开以下文件:

sudo nano /etc/default/greenbone-security-assistant

在顶部附近,您应该看到一个参数,指定Web界面将侦听的地址。 我们需要的价值变动127.0.0.1到您的VPS的公网IP地址。 这将让它听从互联网的连接,我们将能够连接:

GSA_ADDRESS=your_server_IP_address

在进行上述修改后保存并关闭文件。

启动服务

我们现在将启动我们已经配置的服务。 他们大多数已经以某种身份运行,但是我们必须重新启动它们,以确保他们使用我们收集的新信息。

从杀死所有正在运行的OpenVAS扫描器进程开始:

sudo killall openvassd

该过程可能需要长达15或20秒才能真正被终止。 您可以通过发出以下命令检查是否有进程仍在运行:

ps aux | grep openvassd | grep -v grep

如果返回了任何内容,那么您的进程尚未完成,您应该继续等待。

完成后,您可以开始重新启动所有服务:

sudo service openvas-scanner start

sudo service openvas-manager start

sudo service openvas-administrator restart

sudo service greenbone-security-assistant restart

这些都可能需要一些时间来启动。

访问Web界面并运行一些测试

一旦服务全部启动,您使用Web浏览器访问Greenbone Security Assistant Web界面。

要访问此,您必须先与你的服务器的地址https:// 。 然后,输入两个域名或服务器后面的IP地址:9392 。

https://server_domain_or_IP:9392

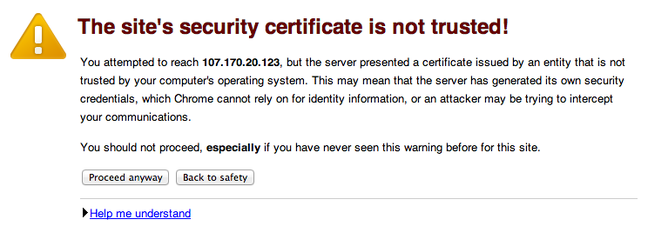

您将看到一个可怕的警告屏幕,告诉您该证书没有由您的浏览器默认信任的人签名:

这是预期,而不是一个问题。 您应该点击“仍然继续”按钮继续。

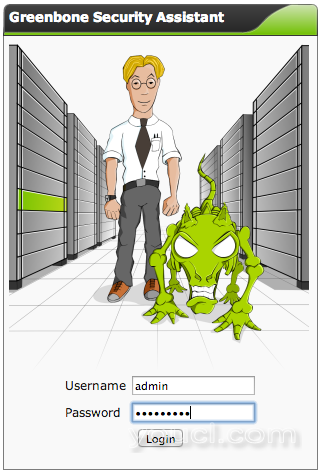

接下来,您将看到登录屏幕:

您需要输入您之前配置的用户名和密码。 对于本指南,用户名为“admin”。

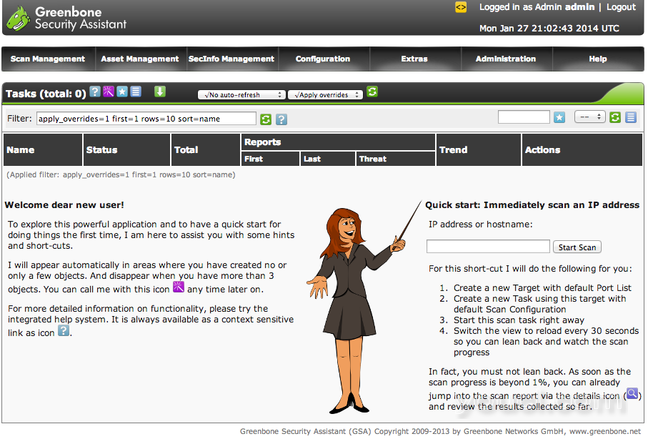

登录后,您将立即收到快速启动向导的欢迎,这将允许您立即对目标计算机运行默认扫描:

一个好的选择是对你拥有的另一台服务器运行。 重要的是不要对不受您控制的目标运行这些扫描,因为它们可能看起来像对其他用户的潜在攻击。

输入要测试的计算机的IP地址,然后单击“开始扫描”按钮开始。

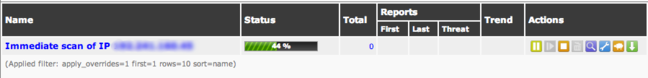

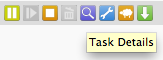

页面将随着扫描进度而更新,您还可以手动刷新页面以跟踪进度:

当扫描完成时(或者如果您想在信息进入时检查信息之前),您可以单击紫色放大镜图标以查看扫描结果。 在完成之前扫描暂停一段时间是正常的98%

您将被带到扫描结果的概述。 请注意,我们完成的即时扫描不是我们可用的最深入的扫描。

在底部,您可以看到OpenVAS创建的报告告诉我们我们扫描的系统中的潜在漏洞。 我们可以看到“威胁”级别已被归类为“中”。

这意味着在“中”等级的系统中已经发现至少一个漏洞。 我们可以再次点击放大镜找出更多。

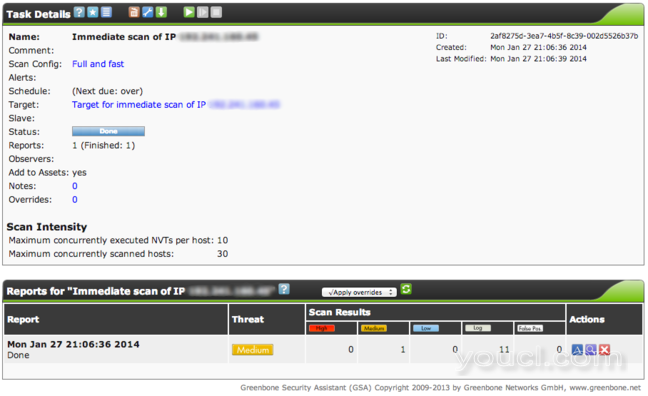

这将使我们得到一个完整的报告的结果。 在顶部,您可以选择以各种格式下载结果:

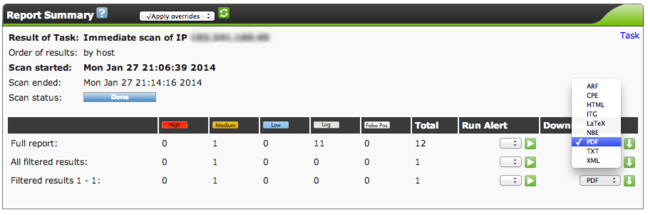

在中间部分,我们可以过滤结果。 默认情况下,接口将只显示标记为“高”或“中”的威胁。 在第一次通过时,您应该检查“威胁”类别下的所有框。 点击“应用”实现:

底部部分告诉我们找到的具体项目。 如果您选择了上面的所有框,您将看到一些有关开放端口和类似发现的信息性消息。

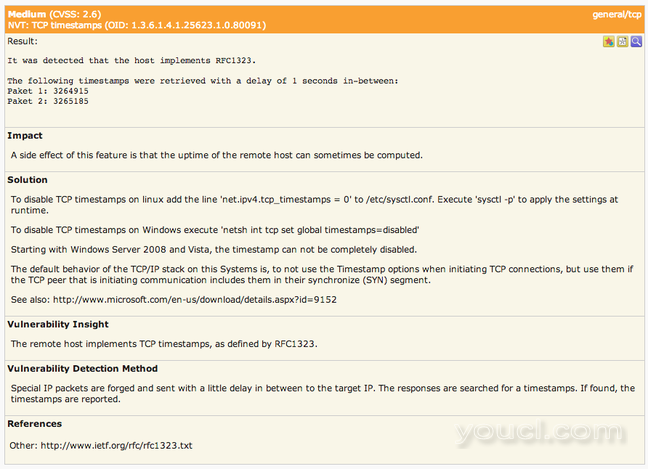

威胁将按颜色编码以匹配其按钮颜色。 例如,这是我们的中等威胁:

此警告告诉我们,我们的目标响应时间戳请求。 这些请求可以让攻击者知道主机已连续在线多长时间。 这可以让攻击者知道主机容易受到任何最近的攻击。

如您所见,报告还包括有关如何解决问题的信息。

结论

您现在应该已设置一个功能完整的OpenVAS服务器来扫描主机。 这可以帮助您发现漏洞,突出强调的领域,当你收紧安全性时。

我们只展示了OpenVAS安全套件的最低功能。 在其他任务中,您可以轻松计划扫描,自动生成报告,并在生成特定威胁级别时发送电子邮件警报。 浏览Greenbone Security Assistant界面,并利用伟大的内置帮助系统了解有关您的选项的更多信息。