崩溃是一个芯片级的安全漏洞,打破了用户程序和操作系统之间最基本的隔离。 它允许程序访问操作系统内核和其他程序的私有内存区域,并可能窃取密码,加密密钥和其他秘密等敏感数据。

Spectre是一个芯片级别的安全缺陷,打破了不同程序之间的隔离。 它使黑客能够诱骗无错程序泄露敏感数据。

这些缺陷影响移动设备,个人电脑和云系统; 取决于云提供商的基础设施,可能访问/窃取来自其他客户的数据。

我们遇到了一个有用的shell脚本,可以扫描您的Linux系统,以验证您的内核是否具有已知的正确缓解措施,以应对Meltdown和Spectre攻击。

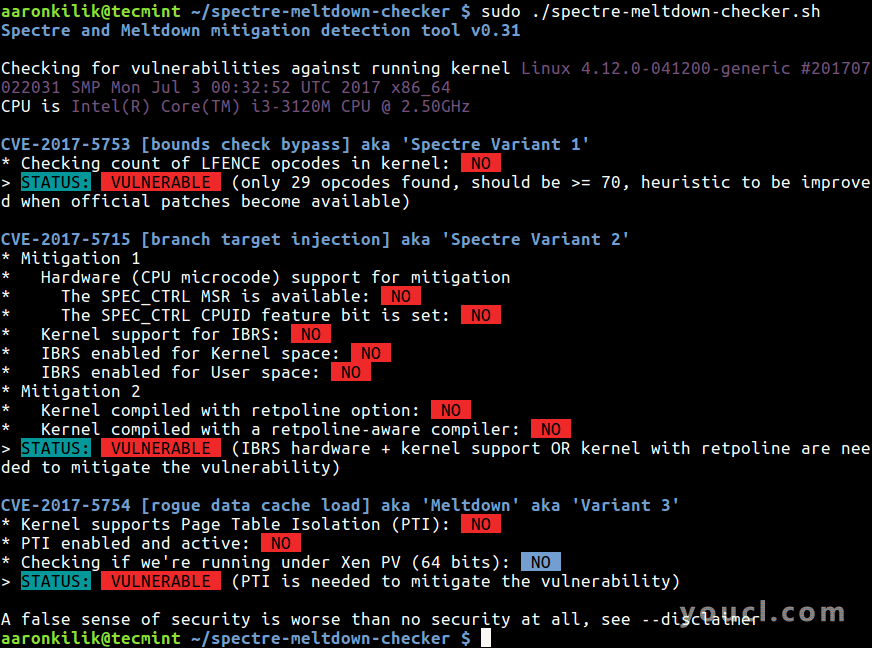

specter-meltdown-checker是一个简单的shell脚本,用于检查你的Linux系统是否对于今年早些时候公开的3个“ 推测性执行 ” CVE ( 常见漏洞和暴露 )是脆弱的 。 一旦你运行它,它会检查你正在运行的内核。

可选地,如果你已经安装了多个内核,并且你想要检查一个你没有运行的内核,你可以在命令行中指定一个内核映像。

它将显着地尝试检测缓解措施,包括不支持后端的非香草修补程序,不考虑系统上公布的内核版本号。 请注意,您应该使用root权限启动此脚本,以使用sudo命令获取准确的信息。

$ git clone https://github.com/speed47/spectre-meltdown-checker.git $ cd spectre-meltdown-checker/ $ sudo ./spectre-meltdown-checker.sh

检查崩溃和Ghost漏洞

从上面的扫描结果来看,我们的测试内核容易受到3个CVE的攻击。 另外,这里还有几个要注意的有关这些处理器错误的要点:

- 如果您的系统具有易受攻击的处理器并运行未打补丁的内核,那么使用敏感信息是不安全的,而不会泄漏信息。

- 幸运的是,有针对Meltdown和Specter的软件补丁,详情请参阅Meltdown和Spectre研究主页 。

最新的Linux内核已经过重新设计,以解决这些处理器安全漏洞。 因此,更新您的内核版本并reboot服务器以应用更新,如图所示。

$ sudo yum update [On CentOS/RHEL] $ sudo dnf update [On Fedora] $ sudo apt-get update [On Debian/Ubuntu] # pacman -Syu [On Arch Linux]

重新启动后,请确保使用spectre-meltdown-checker.sh脚本再次扫描。

你可以从specter-meltdown-checker Github存储库中找到CVE的摘要。