在防火墙生成器中使用内置策略导入器

|

作者:vadim@fwbuilder.org http://www.fwbuilder.org |

本文继续关于Fireall Builder的一系列文章,一个支持许多开源防火墙平台以及Cisco IOS访问列表和Cisco ASA(PIX)的图形化防火墙配置和管理工具。 防火墙生成器早期在此站点上引入, 使用 防火墙生成器入门,在防火墙生成器中使用内置版本控制,在防火墙生成器中使用内置策略安装程序 , 在防火墙生成器中使用防火墙对象 。

本文演示如何将现有的iptables或Cisco路由器配置导入Firewall Builder 。

有关Firewall Builder,预构建的二进制包和源代码的更多信息,请参见项目网站http://www.fwbuilder.org/上的文档 。 “ Firewall Builder用户指南”中提供了许多iptables,pf和其他规则的示例 。 关注Firewall Builder项目博客 ,了解有关使用Firewall Builder的所有方面的公告和文章。

如何将现有的iptables或Cisco路由器配置导入Firewall Builder

激活功能有两种方法:主菜单“文件/导入策略”或“工具/发现德鲁伊” ,然后选择“导入防火墙或路由器配置”选项。 在当前版本中只能导入iptables和Cisco IOS访问列表。

导入现有的iptables配置

程序可以导入的iptables配置格式为iptables-save。 脚本“iptables-save”是标准iptables安装的一部分,应该出现在所有的Linux发行版上。 通常这个脚本安装在/ sbin /中 。 当您运行此脚本时,它会将当前的iptables配置转储到stdout。 它直接从内核读取iptables规则,而不是从某些文件中读取,因此它转储的是现在正在工作的内容。 要将其导入到fwbuilder中,请运行脚本将配置保存到文件中

iptables-save > iptables_config.conf

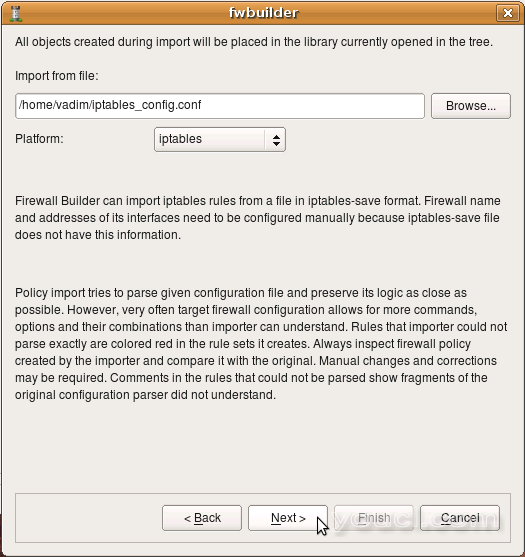

然后启动fwbuilder,激活“导入策略”功能,并使用对话框中的“浏览”按钮查找文件iptables_config.conf。 您还需要在下拉菜单“平台”中选择“iptables ” 。

如果您不在“平台”中选择iptables,程序将尝试使用不同的解析器解析文件,并将失败。 该程序不会对文件名或扩展名做出任何假设,并且无法自动预测正在导入的配置是什么平台。

导入在FireStarter中创建的iptables配置

以下示例演示了由Firestarter (另一种流行的iptables配置管理程序)生成的iptables策略的导入。

选择平台并输入文件名后,单击“下一步”开始该过程。

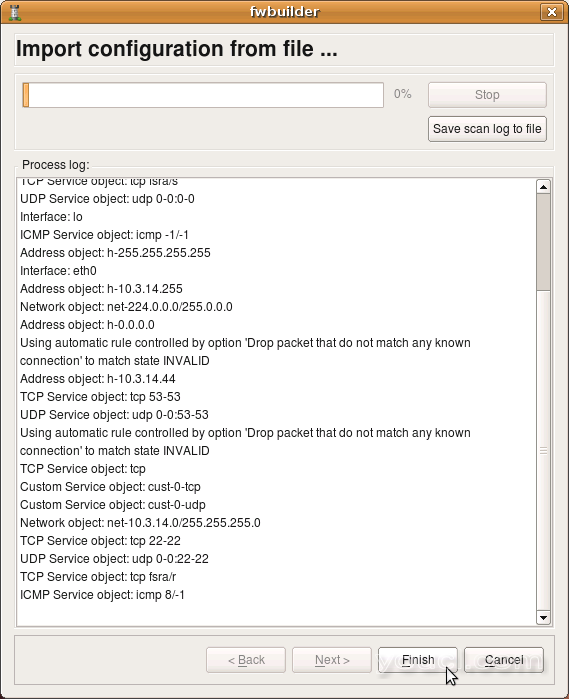

该程序尝试按规则解释配置文件,并在fwbuilder中重新创建其等效项。 进度窗口显示错误(如果有),以及显示在此过程中创建的网络和服务对象的某些诊断。 请注意,配置文件中找到的用户定义的iptables链将作为策略规则集在fwbuilder中重新创建。 屏幕截图显示正在创建的规则集“LSI”,“LSO”,“OUTBOUND”。 有更多,但它们不适合输出窗口。 地址对象“h-10.3.14.10”,“h-10.3.14.255”以及其他几个也被创建。 还创建了服务对象“tcp fsra / s”,“udp 0-0:0-0”,“icmp -1 / -1”和其他几个。

请注意,该过程中创建的新防火墙对象具有通用名称“新防火墙”。 这是因为用于导入的iptables配置文件没有有关防火墙机器名称的信息。 它也没有关于它的接口,他们的名字和地址的信息。 程序可以在iptables配置行中遇到“-i <interface>”或“-o <interface>”子句时推断出其名称。 它不能可靠地检测他们的地址。 在手动导入后,需要重新命名防火墙对象,并在接口上添加IP地址。

还要注意,只有ipv4部分的iptables配置被导入。 目前,不支持导入ipv6 iptables配置。

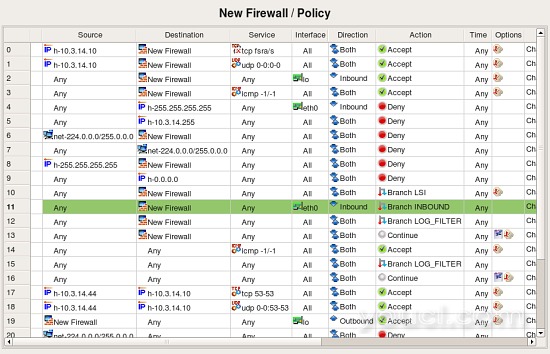

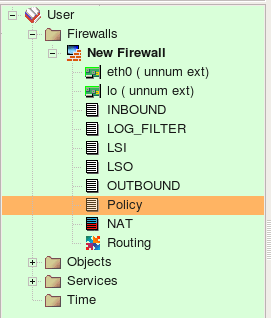

上面的屏幕截图显示了程序从导入的配置创建的规则集。 规则集“INBOUND”,“LOG_FILTER”,“LSI”,“LSO”,“OUTBOUND”,“策略”均为“策略”类型,并包含过滤规则。 原始配置中没有NAT规则,因此规则集“NAT”已创建但为空。 所有策略规则集的名称与原始配置中的iptables链的名称相匹配。

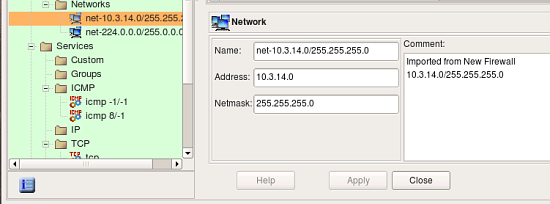

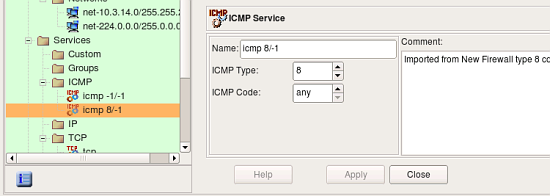

以上截图展示了程序创建的地址和服务对象。 它在每个对象中写入注释,以提醒它在导入时自动创建。 自动选择这些对象的名称,您可以重命名对象以给他们更有意义的名称。 导入过程中创建的一些对象与标准对象库中现有的服务和地址对象具有相同的属性。 目前,程序不会与它们交叉匹配,只需创建新对象,但将来可能会使用标准对象。

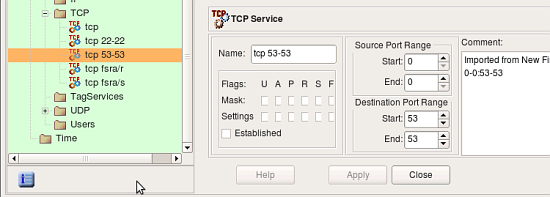

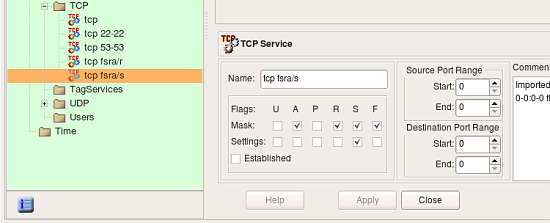

原始iptables配置中的一些规则使用“--tcp-flags”参数来匹配tcp标志的某些组合。 这是一个例子:

-A INPUT -s 10.3.14.10 -p tcp -m tcp ! --tcp-flags FIN,SYN,RST,ACK SYN -j ACCEPT

为了能够再现这个规则,fwbuilder创建了特殊的TCP服务对象,并给出了tcp掩码和标志的组合:

下面的屏幕截图显示了在主策略规则集中创建的规则。 这些是顶级的iptables规则,其中一些规则分支到其他策略规则集。 原始策略中的某些规则与状态不匹配(没有子句“-m state -state NEW”或类似的内容),这些规则是用打开的“无状态”标志创建的。 在fwbuilder中,这使得策略编译器生成iptables命令,而没有匹配原始的“-m state --state NEW”子句。 这些规则标有一个图标,表示“选项”列中的非默认规则选项。