介绍

MQTT是一种机器到机器消息协议,旨在为“物联网”设备提供轻量级发布/订阅通信。它通常用于车辆的地理跟踪车队,家庭自动化,环境传感器网络和公用事业规模的数据收集。 Mosquitto是一个受欢迎的MQTT服务器(或 代理 ,在MQTT中的用法),具有良好的社区支持,易于安装和配置。 在本教程中,我们将安装Mosquitto,从Let's Encrypt检索SSL证书,并设置我们的代理使用SSL来保护受密码保护的MQTT通信。先决条件

在开始本教程之前,您需要:- 一个Ubuntu 16.04服务器,具有非root,sudo启用的用户和基本防火墙设置,如在这个Ubuntu 16.04服务器设置教程中详细描述的。

- 指向您的服务器的域名,按照如何使用DigitalOcean设置主机名 。 本教程将使用

mqtt.example.com贯穿始终。

第1步 - 安装Mosquitto

Ubuntu 16.04在默认软件存储库中有一个相当新版本的Mosquitto。使用非root用户登录,并使用apt-get安装Mosquitto。

sudo apt-get install mosquitto mosquitto-clients

sensors/outside/temp和

sensors/outside/humidity 。如何安排主题取决于你和你的需要。在本教程中,我们将使用一个简单的测试主题来测试我们的配置更改。 第二次登录到您的服务器,因此您有两个端子并排。在新终端中,使用

mosquitto_sub订阅测试主题:

mosquitto_sub -h localhost -t test

-h用于指定MQTT服务器的主机名,

-t是主题名。 由于

mosquitto_sub正在等待消息到达,因此在按

ENTER后没有输出。切换回您的其他终端并发布消息:

mosquitto_pub -h localhost -t test -m "hello world"

mosquitto_pub相同

mosquitto_sub ,尽管这次我们使用附加

-m选项指定我们的消息。 点击

ENTER ,你应该看到

hello world弹出在另一个终端。您发送了第一个MQTT消息! 在第二个终端中输入

CTRL+C ,退出

mosquitto_sub ,但保持与服务器的连接打开。我们将在第5步中再次使用它进行另一个测试。 接下来,我们将使用Certbot(新的Let's Encrypt客户端)使用SSL保护我们的安装。

第2步 - 安装Certbot让我们加密证书

Let's Encrypt是一项新服务,通过自动API提供免费的SSL证书。有许多客户端可以与API通信,而Ubuntu包括其默认存储库中的官方客户端,但它有点过时,缺乏我们需要的一个重要功能。 相反,我们将从Ubuntu PPA或 个人包存档安装官方客户端。这些是替代存储库,其中包含更多最近或更晦涩的软件。首先,添加存储库。sudo add-apt-repository ppa:certbot/certbot

ENTER接受。然后,更新包列表以选取新存储库的包信息。

sudo apt-get update

certbot 。

sudo apt-get install certbot

certbot certbot,让我们运行它来获取我们的证书。

第3步 - 运行Certbot

certbot需要回答Let's Encrypt API发出的加密挑战,以证明我们控制我们的域。 它使用端口

80 (HTTP)和/或

443 (HTTPS)来完成此操作。 我们只使用端口

80 ,所以让我们允许现在在该端口的传入流量:

sudo ufw allow http

OutputRule added

--standalone选项告诉Certbot自己处理HTTP质询请求,以及

--standalone-supported-challenges http-01将通信限制为端口

80 。

-d用于指定您想要证书的域,并且

certonly告知Certbot只需检索证书,而不执行任何其他配置步骤。

sudo certbot certonly --standalone --standalone-supported-challenges http-01 -d mqtt.example.com

第4步 - 设置Certbot自动续订

让我们加密的证书只有九十天有效。这是为了鼓励用户自动执行证书续订过程。我们需要设置一个定期运行的命令来检查到期的证书并自动更新。 为了每天运行更新检查,我们将使用cron作为运行周期性作业的标准系统服务。 我们通过打开和编辑名为

crontab的文件告诉

cron要做什么。

sudo crontab -e

crontab ,其中有一些帮助文本。粘贴到文件末尾的下一行,然后保存并关闭它。

crontab

. . .

15 3 * * * certbot renew --noninteractive --post-hook "systemctl restart mosquitto"

15 3 * * *部分表示“每天上午3:15运行以下命令”。 Certbot的

renew命令将检查系统上安装的所有证书,并更新任何设置为在三十天内到期的证书。

--noninteractive告知Certbot不要等待用户输入。

--post-hook "systemctl restart mosquitto"将重新启动Mosquitto以获取新证书,但前提是证书已更新。 这个

post-hook功能是Let's Encrypt客户端的旧版本缺少的,以及为什么我们从PPA而不是默认的Ubuntu存储库安装。没有它,我们必须每天重新启动Mosquitto,即使没有实际更新的证书。虽然您的MQTT客户端应配置为自动重新连接,但明智的做法是避免每天中断它们,这是没有正当理由的。 现在,自动证书更新已设置,我们将回到配置Mosquitto更安全。

第5步 - 配置MQTT密码

让我们配置Mosquitto使用密码。 Mosquitto包含一个实用程序来生成一个名为mosquitto_passwd的特殊密码文件。 此命令将提示您输入指定用户名的密码,并将结果放在

/etc/mosquitto/passwd 。

sudo mosquitto_passwd -c /etc/mosquitto/passwd sammy

sudo nano /etc/mosquitto/conf.d/default.conf

/etc/mosquitto/conf.d/default.conf

allow_anonymous false

password_file /etc/mosquitto/passwd

allow_anonymous false将禁用所有未验证的连接,

password_file行告诉Mosquitto在哪里查找用户和密码信息。保存并退出文件。 现在我们需要重新启动Mosquitto并测试我们的更改。

sudo systemctl restart mosquitto

mosquitto_pub -h localhost -t "test" -m "hello world"

OutputConnection Refused: not authorised.

Error: The connection was refused.

mosquitto_sub -h localhost -t test -u "sammy" -P "password"

mosquitto_pub -h localhost -t "test" -m "hello world" -u "sammy" -P "password"

第6步 - 配置MQTT SSL

要在我们的连接上设置SSL加密,我们首先必须更新我们的加密证书的文件权限。mosquitto进程不作为

root用户运行,而是出于安全原因作为用户

mosquitto运行。 默认情况下,SSL证书需要

root权限才能读取。 而不是更改文件的所有者,只需将它们放在

mosquitto组就

足够了 :

sudo chgrp -R mosquitto /etc/letsencrypt/archive/mqtt.example.com/

chgrp -R将更新指定目录的组以及其中的所有文件和目录。 然而,当Certbot更新证书时,它将创建新的文件,它将再次具有

根组,当我们重新启动Mosquitto时,我们会得到一个错误。 要解决这个问题,我们需要在证书目录上设置SGID(set group ID)权限。 SGID只是另一个文件权限选项,如读,写和执行。在这种情况下,在证书目录上设置SGID将导致在目录中创建的所有后续文件继承

mosquitto组。 我们用

chmod g+s设置SGID位:

sudo chmod g+s /etc/letsencrypt/archive/mqtt.example.com/

sudo ls -al /etc/letsencrypt/archive/mqtt.example.com/

. )的SGID位设置:

Outputdrwxr-sr-x 2 root mosquitto 4096 Oct 5 17:48 .

drwxr-sr-x中的

s ,并确保组是

mosquitto 。 您还可以查看

mosquitto组的证书文件的

权限 :

Output-rw-r--r-- 1 root mosquitto 1809 Oct 1 16:42 cert1.pem

sudo nano /etc/mosquitto/conf.d/default.conf

/etc/mosquitto/conf.d/default.conf

. . .

listener 1883 localhost

listener 8883

certfile /etc/letsencrypt/live/mqtt.example.com/cert.pem

cafile /etc/letsencrypt/live/mqtt.example.com/chain.pem

keyfile /etc/letsencrypt/live/mqtt.example.com/privkey.pem

listener块。 第一个,

listener 1883 localhost更新端口

1883上的默认MQTT监听器,这是我们一直连接到目前为止。

1883是标准的未加密MQTT端口。 该行的

localhost部分指示Mosquitto仅将此端口绑定到localhost接口,因此无法从外部访问。外部请求将被我们的防火墙阻止,但是很好明确。

listener 8883在端口

8883上设置加密的监听器。 这是MQTT + SSL的标准端口,通常称为MQTTS。 接下来的三行,

certfile ,

cafile和

keyfile ,都将Mosquitto指向相应的Let's Encrypt文件来设置加密连接。 保存并退出文件,然后重新启动Mosquitto以更新设置:

sudo systemctl restart mosquitto

8883 。

sudo ufw allow 8883

OutputRule added

mosquitto_pub测试,有几个不同的SSL选项:

mosquitto_pub -h mqtt.example.com -t test -m "hello again" -p 8883 --capath /etc/ssl/certs/ -u "sammy" -P "password"

localhost 。 因为我们的SSL证书是针对

mqtt.example.com发出的,如果我们尝试到

localhost的安全连接,我们会收到一个错误,指出主机名与证书主机名不匹配(即使它们都指向同一个Mosquitto服务器)。

--capath /etc/ssl/certs/为

mosquitto_pub启用SSL,并告诉它在哪里查找根证书。 这些通常由操作系统安装,因此对于Mac OS,Windows等,

mosquitto_pub使用根证书来验证Mosquitto服务器的证书是否由Let's Encrypt证书颁发机构正确签名。 请注意,即使您连接到

8883的标准安全端口,

mosquitto_pub和

mosquitto_sub也不会尝试使用此选项(或类似的

--cafile选项)的SSL连接。 如果一切顺利的测试,我们会看到

你好再次出现在另一个

mosquitto_sub终端。这意味着您的服务器已完全设置!如果你想扩展MQTT协议来使用websockets,你可以按照最后一步。

第7步 - 通过Websockets配置MQTT(可选)

为了使用Web浏览器中的JavaScript来讲MQTT,协议适用于通过标准websockets工作。如果您不需要此功能,则可以跳过此步骤。 我们需要添加一个listener块到我们的Mosqiutto配置:

sudo nano /etc/mosquitto/conf.d/default.conf

/etc/mosquitto/conf.d/default.conf

. . .

listener 8083

protocol websockets

certfile /etc/letsencrypt/live/mqtt.example.com/cert.pem

cafile /etc/letsencrypt/live/mqtt.example.com/chain.pem

keyfile /etc/letsencrypt/live/mqtt.example.com/privkey.pem

protocol websockets与上一个块相同,除了端口号和

protocol websockets行。 没有用于MQTT的官方标准化端口通过websockets,但

8083是最常见的。 保存并退出文件,然后重新启动Mosquitto。

sudo systemctl restart mosquitto

8083 。

sudo ufw allow 8083

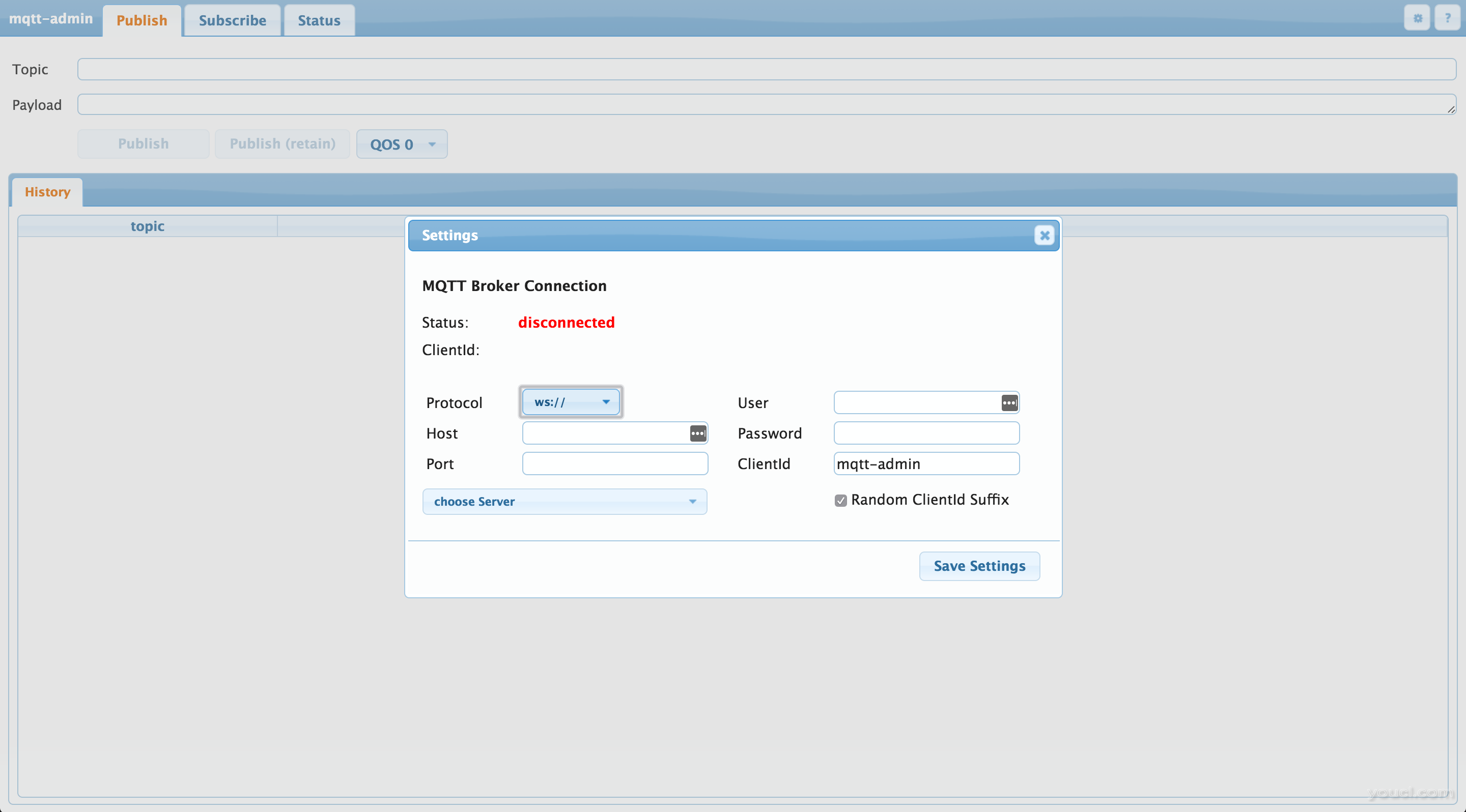

按如下所示填写连接信息:

按如下所示填写连接信息:

- 协议应该是WSS(代表用W EB 小号 OCKET 小号 ecure)。

- 主机应该是您的Mosquitto服务器的域,

mqtt.example.com。 - 端口应为

8083。 - 用户应该是您的Mosquitto用户名; 在这里,我们使用sammy 。

- 密码应该是您选择的密码。

- ClientId可以保留默认值mqtt-admin 。

mqtt-admin将连接到您的Mosquitto服务器。 在下一个屏幕中,填写

Topic作为

测试 ,输入任何有关

Payload的消息,然后按

发布 。 该消息将显示在

mosquitto_sub终端中。