要求

第1步:从命令行管理Samba AD DC

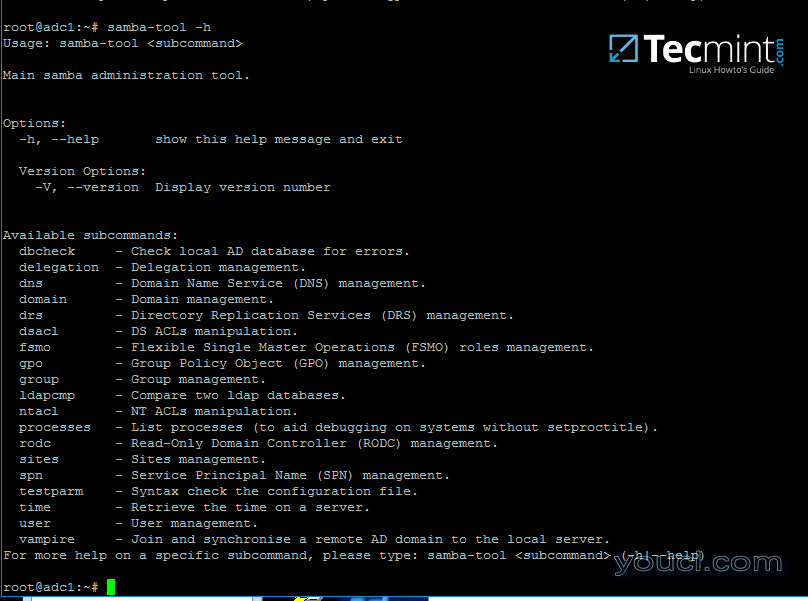

1. SambaAD DC可以通过 Samba-tool命令行实用程序,它提供了一个出色的界面,用于管理您的域名进行管理。 借助samba工具界面,您可以直接管理域用户和组,域组策略,域站点,DNS服务,域复制和其他关键域功能。 要查看samba-tool的整个功能,只需使用root权限键入命令,而不使用任何选项或参数。# samba-tool -h

samba-tool - 管理Samba管理工具

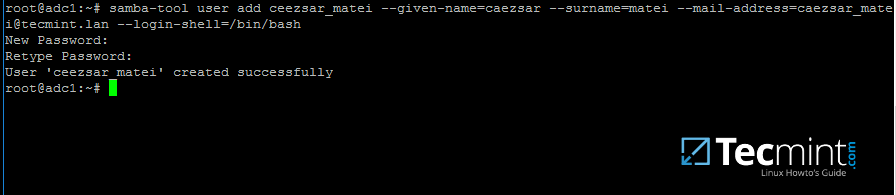

# samba-tool user add your_domain_user要添加具有AD所需的几个重要字段的用户,请使用以下语法:

--------- review all options --------- # samba-tool user add -h # samba-tool user add your_domain_user --given-name=your_name --surname=your_username --mail-address=your_domain_user@youcl.lan --login-shell=/bin/bash

在Samba AD上创建用户

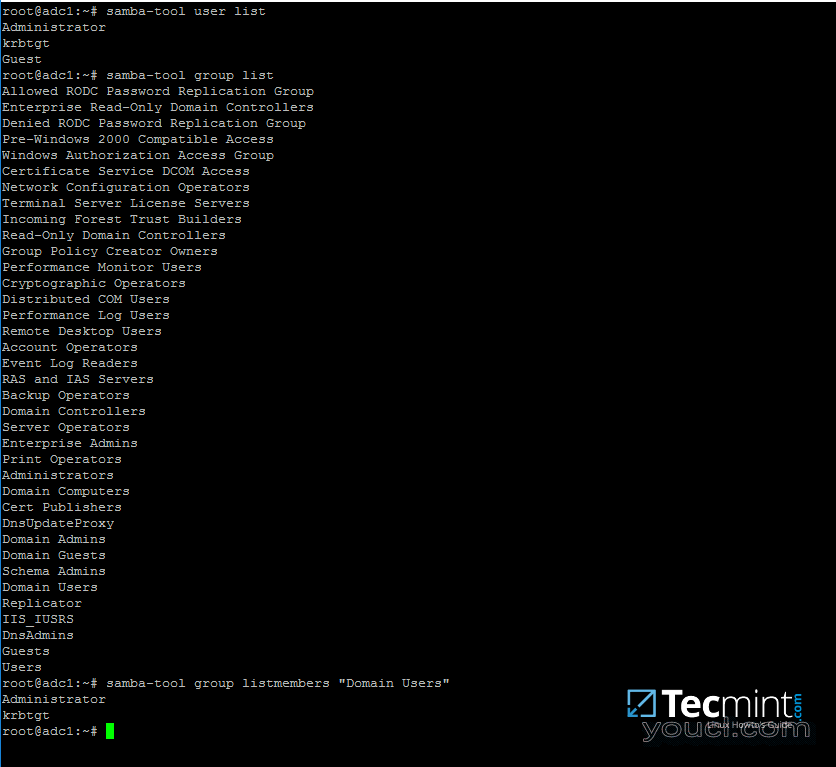

# samba-tool user list

列出Samba AD用户

# samba-tool user delete your_domain_user5.通过执行以下命令重置Samba域用户密码:

# samba-tool user setpassword your_domain_user6.禁用或启用AD Samba用户帐号使用下面的命令:

# samba-tool user disable your_domain_user # samba-tool user enable your_domain_user7.同样,Samba组可以使用下面的命令语法管理:

--------- review all options --------- # samba-tool group add –h # samba-tool group add your_domain_group8.通过发出以下命令删除Samba域组:

# samba-tool group delete your_domain_group9.要显示所有Samba域组运行以下命令:

# samba-tool group list10.要列出所有在特定组使用命令Samba域成员:

# samba-tool group listmembers "your_domain group"

列出组的Samba域成员

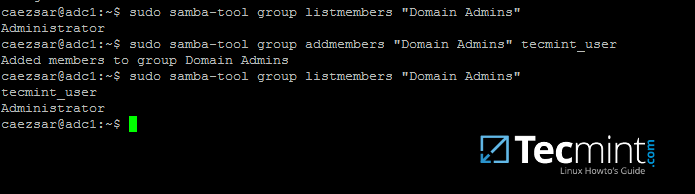

# samba-tool group addmembers your_domain_group your_domain_user # samba-tool group remove members your_domain_group your_domain_user12.正如前面提到的,Samba工具命令行界面还可以用来管理你的Samba域策略和安全。 要查看您的samba域密码设置,请使用以下命令:

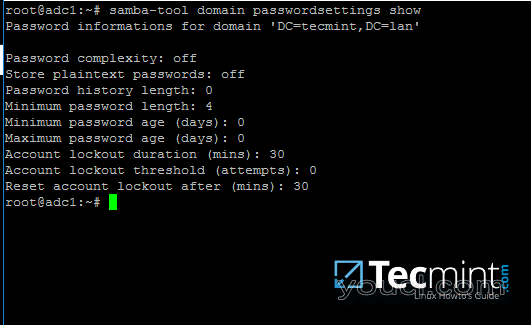

# samba-tool domain passwordsettings show

检查Samba域密码

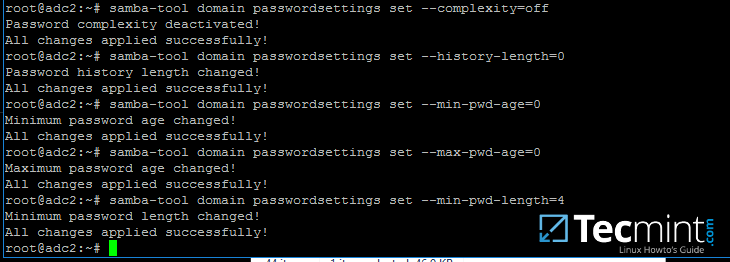

---------- List all command options ---------- # samba-tool domain passwordsettings -h

管理Samba域密码设置

第2步:使用Active Directory帐户进行Samba本地认证

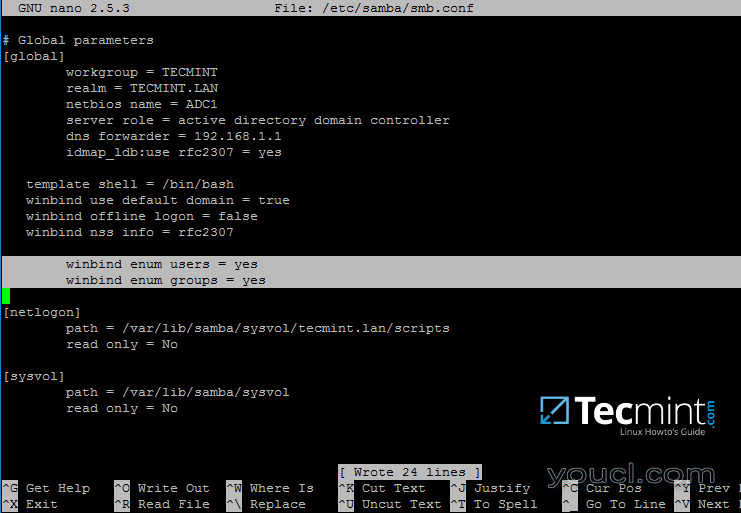

14.默认情况下,AD用户不能在Linux系统 的Samba AD DC环境外上进行本地登录。 为了在系统上登录使用 Active Directory帐户你需要在你的Linux系统环境下的变化和修改Samba4 AD DC。 首先,打开samba主配置文件并添加以下行,如果缺失,如下面的截图所示。$ sudo nano /etc/samba/smb.conf确保以下语句出现在配置文件中:

winbind enum users = yes winbind enum groups = yes

使用Active Directory用户帐户的Samba身份验证

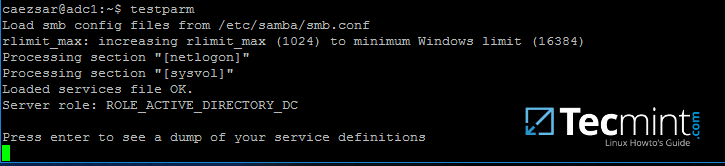

$ testparm $ sudo systemctl restart samba-ad-dc.service

检查Samba的错误配置

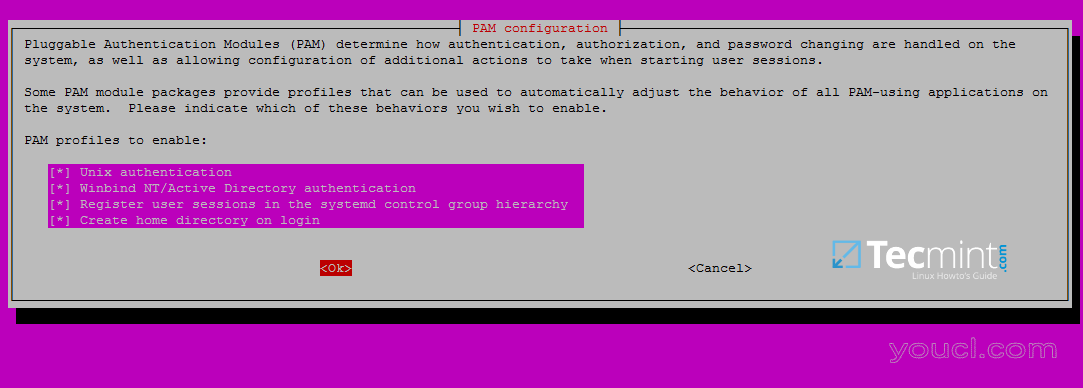

[space]如图所示,在下面的截图键。 完成后击

[Tab]键移动到

确定 ,应用更改。

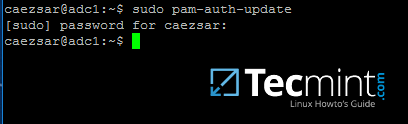

$ sudo pam-auth-update

为Samba4 AD配置PAM

为Samba4 AD用户启用PAM验证模块

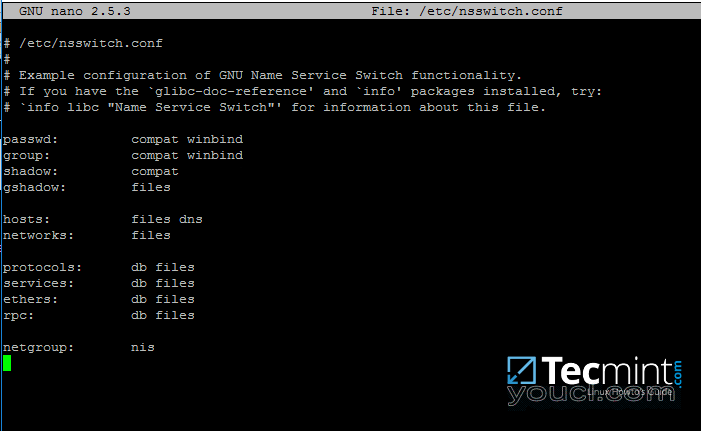

$ sudo vi /etc/nsswitch.conf

为Samba添加Windbind服务开关

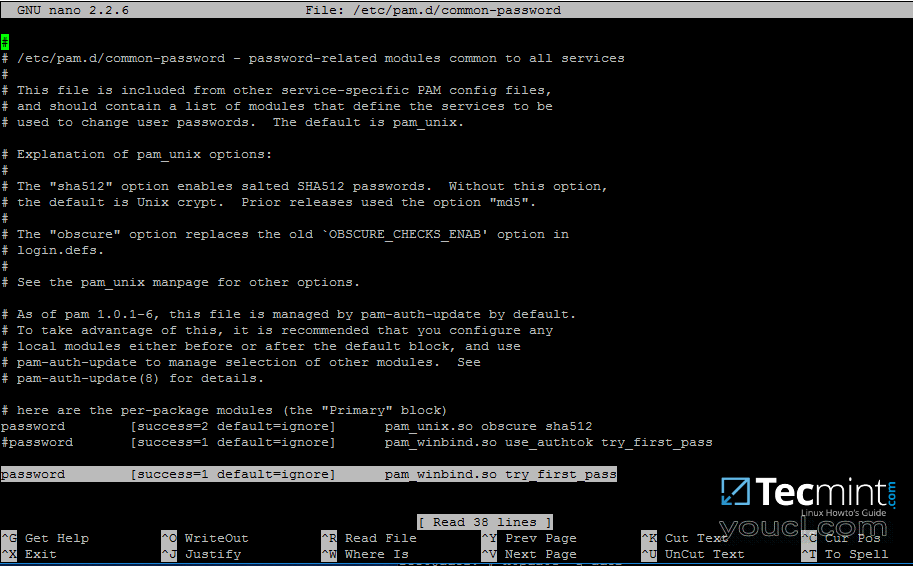

password [success=1 default=ignore] pam_winbind.so try_first_pass

允许Samba AD用户更改密码

$ sudo systemctl disable winbind.service $ sudo systemctl stop winbind.service虽然,我们不再需要运行老winbind进程,我们仍然需要从信息库,以安装和使用 wbinfo安装工具包Winbind。 wbinfo工具可以用来但从 winbindd服务点查询Active Directory用户和组。 以下命令说明了如何使用 wbinfo查询AD用户和组。

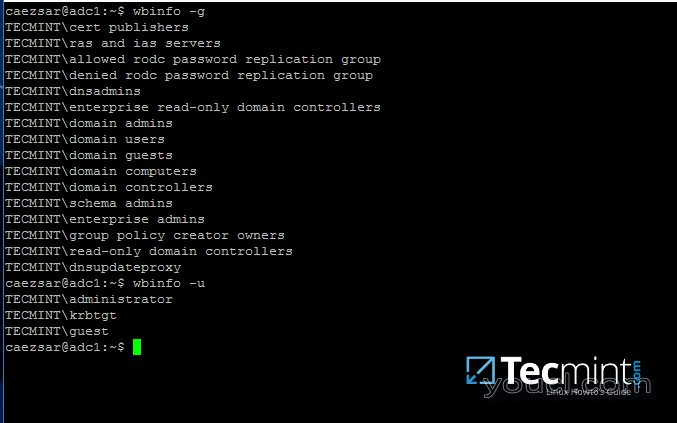

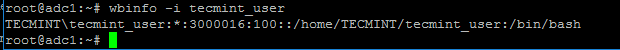

$ wbinfo -g $ wbinfo -u $ wbinfo -i your_domain_user

检查Samba4 AD信息

检查Samba4 AD用户信息

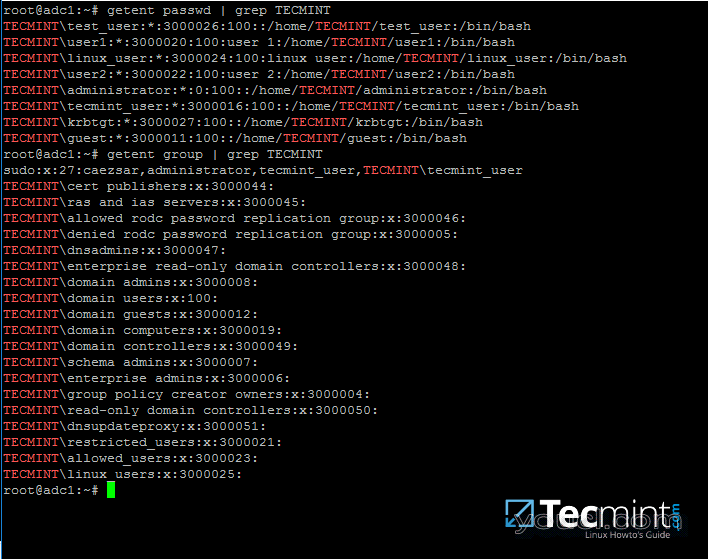

# getent passwd | grep youcl # getent group | grep youcl

获取Samba4 AD详细信息

第3步:使用Active Directory用户登录Linux

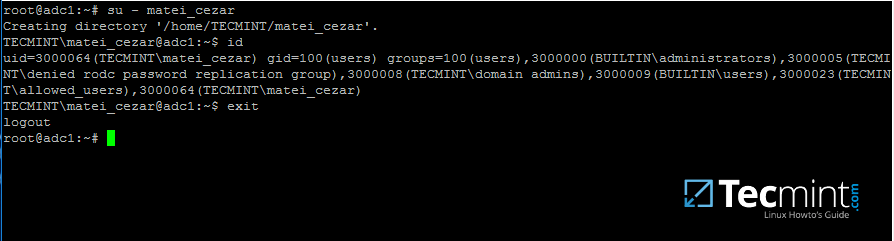

21.为了与 Samba4 AD用户对系统进行身份验证,只需使用后 ,AD用户名参su -命令。 在第一次登录时的消息将其通知您主目录已创建的控制台上显示

/home/$DOMAIN/你的AD用户名系统路径。 使用

id命令用来显示有关身份验证的用户的额外信息。

# su - your_ad_user $ id $ exit

在Linux上检查Samba4 AD用户验证

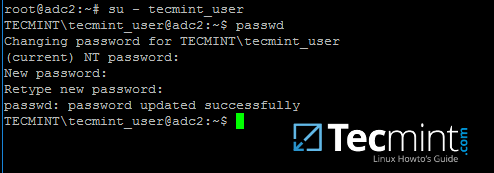

$ su - your_ad_user $ passwd

更改Samba4 AD用户密码

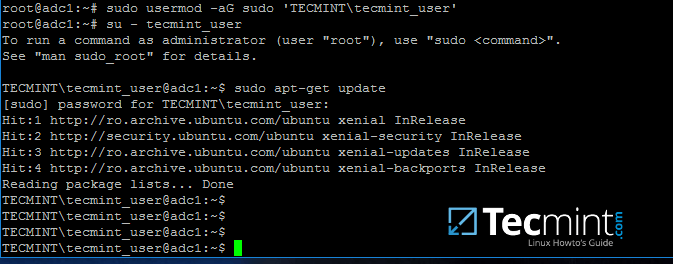

# usermod -aG sudo 'DOMAIN\your_domain_user'为了测试AD用户本地系统上的root权限,登录并运行一个命令,如 apt-get update ,使用sudo权限。

# su - youcl_user $ sudo apt-get update

授予Samba4 AD用户的sudo权限

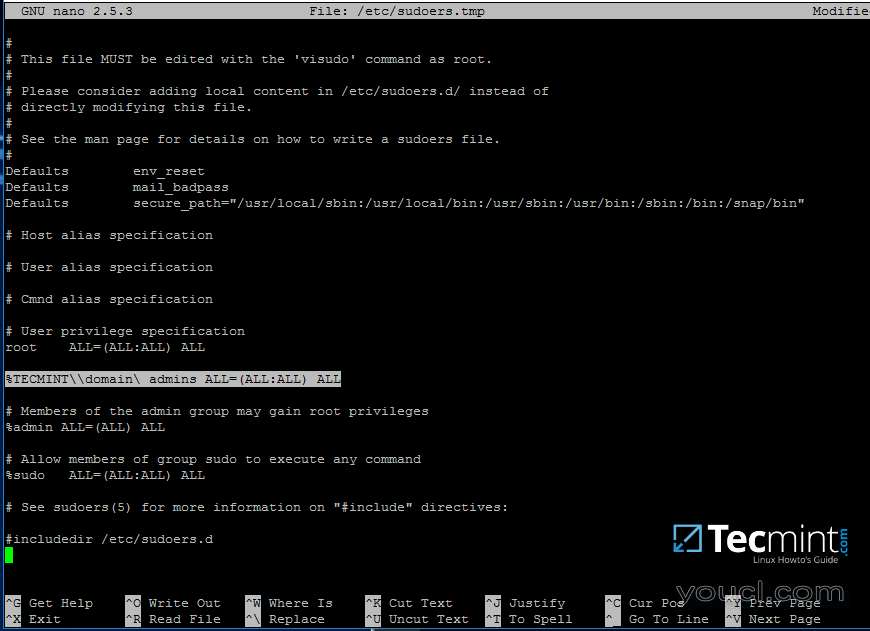

%DOMAIN\\your_domain\ group ALL=(ALL:ALL) ALL要注意 sudoers语法,如果语法出错 sudo 将不能使用。 sudoers文件中没有处理得很好用 ASCII引号,所以一定要使用

%来表示你引用一组,用一个反斜杠转义域名之后的第一个斜线和一个反斜杠转义空间如果组名称包含空格(大多数AD内置组在默认情况下包含空格)。此外,用大写写领域。

给Sudo访问所有Samba4 AD用户