Linux基础认证工程师 - 第12部分

Linux基础认证计划简介

什么服务正在运行,为什么?

系统管理员需要知道的关于每个系统的第一件事是什么服务正在运行以及为什么。有了这些信息,明智的决定禁用所有不是严格必要的,并且避免在同一物理机器中托管太多的服务器。 例如,你需要禁用 FTP服务器,如果您的网络不要求一个(有更安全的方式在网络上共享文件,顺便说一句)。此外,您应避免在同一系统中具有Web服务器和数据库服务器。如果一个组件被破坏,其余组件也有被破坏的风险。使用ss调试套接字连接

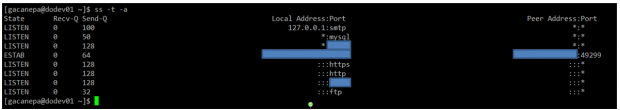

SS被用于转储socket统计和显示的信息类似 netstat的 ,虽然它可以显示比其他工具更TCP和状态信息。 此外,它在 人的netstat被列为替代netstat的,这是过时的。 但是,在本文中,我们将仅关注与网络安全相关的信息。示例1:显示在我们的服务器上打开的所有TCP端口(套接字)

所有在其默认端口上运行的服务(即http:80,mysql在3306)由它们各自的名称指示。其他(为了隐私的目的而隐藏)以数字形式显示。# ss -t -a

检查所有打开TCP端口

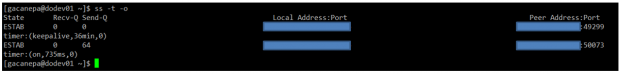

示例2:显示所有活动TCP连接及其计时器

# ss -t -o

检查所有活动连接

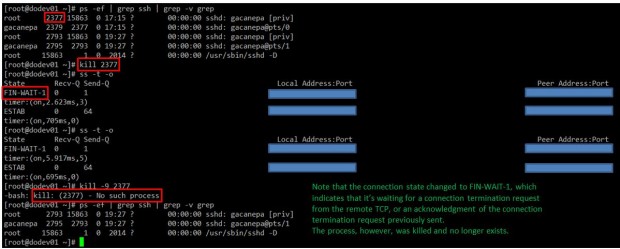

杀死活动进程

示例3:通过套接字过滤连接

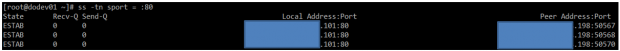

假设您想要通过套接字过滤TCP连接。从服务器的角度来看,您需要检查源端口为80的连接。# ss -tn sport = :80导致..

通过套接字过滤连接

保护使用NMAP进行端口扫描

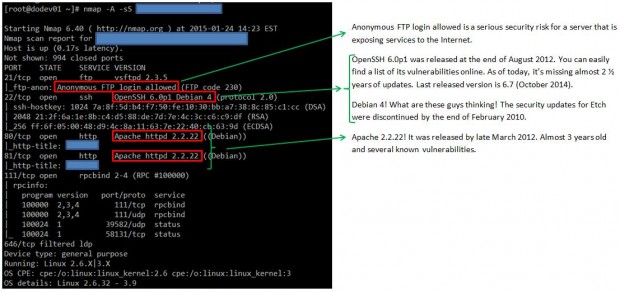

端口扫描是一种常见技术,用于识别活动主机和打开网络端口。一旦发现了漏洞,就会利用它来访问系统。 一个聪明的系统管理员需要检查他或她的系统是如何被外人看到的,并确保没有什么可以通过审计他们频繁的机会。这就是所谓的“ 防御端口扫描 ”。示例4:显示有关打开端口的信息

您可以使用以下命令扫描系统或远程主机中打开的端口:# nmap -A -sS [IP address or hostname]上面的命令将扫描 操作系统和 版本检测,端口信息,和 traceroute(-A)的主机。 最后 ,-sS发送一个 TCP SYN扫描,防止NMAP完成3路TCP握手,因此通常不会留下任何记录在目标机器上。 之前,下一个例子出发,请记住, 端口扫描是不是非法活动 。什么是非法的结果用于恶意目的。 例如,对本地大学的主服务器运行的上述命令的输出返回以下内容(为了简洁仅显示部分结果):

检查打开端口

示例5:显示有关本地或远程系统中特定端口的信息

# nmap -p [port] [hostname or address]

示例6:显示traceroute到和查找服务的版本和操作系统类型,主机名

# nmap -A [hostname or address]

示例7:同时扫描多个端口或主机

您还可以扫描几个端口(范围)或子网,如下所示:# nmap -p 21,22,80 192.168.0.0/24注 :上面的命令扫描端口21,22和80在该网段的所有主机。 您可以检查 手册页上有关如何执行其他类型的端口扫描的进一步细节。 Nmap的的确是一个非常强大和灵活的网络映射工具,你应该用它,以保护你负责的系统非常非常熟悉以防止外部人员进行恶意端口扫描后发起的攻击。