安装Mod_Security和Mod_Evasive以保护Apache

第1步:在RHEL / CentOS 7和Fedora 21上安装Iptables防火墙

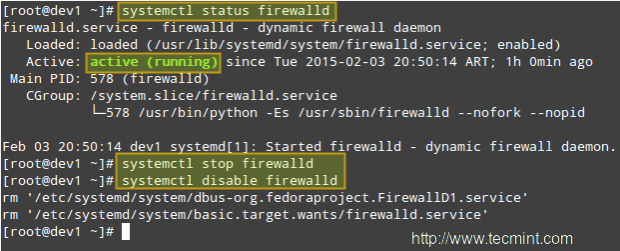

首先,停止并禁用 firewalld:# systemctl stop firewalld # systemctl disable firewalld

禁用防火墙服务

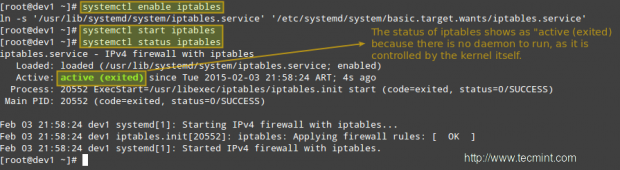

# yum update && yum install iptables-services # systemctl enable iptables # systemctl start iptables # systemctl status iptables

安装Iptables防火墙

第2步:安装Mod_Security和Mod_evasive

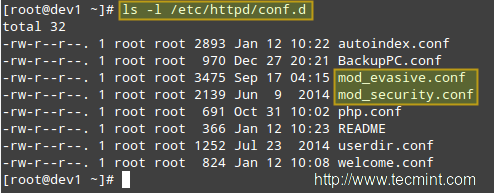

除了已经到位具有灯设置,您还必须 启用EPEL软件库在 RHEL / CentOS的7/6,为了安装这两个包。 Fedora用户不需要启用任何repo,因为epel已经是Fedora项目的一部分。# yum update && yum install mod_security mod_evasive当安装完成后,你会发现在 /etc/httpd/conf.d这两个工具的配置文件。

# ls -l /etc/httpd/conf.d

mod_security + mod_evasive配置

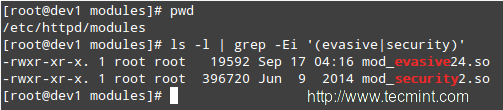

LoadModule evasive20_module modules/mod_evasive24.so LoadModule security2_module modules/mod_security2.so注意, 模块/ mod_security2.so和 模块/ mod_evasive24.so是相对路径,从 / etc / httpd的目录模块的源文件。 您可以验证这一点(并改变它,如果需要的话)通过列出的在 / etc的内容 / httpd的/ modules目录:

# cd /etc/httpd/modules # pwd # ls -l | grep -Ei '(evasive|security)'

验证mod_security + mod_evasive模块

# service httpd restart [On RHEL/CentOS 6 and Fedora 20-18] # systemctl restart httpd [On RHEL/CentOS 7 and Fedora 21]

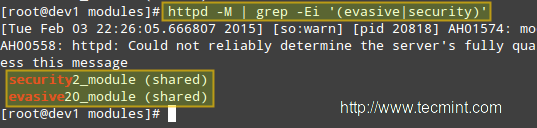

[Dump a list of loaded Static and Shared Modules] # httpd -M | grep -Ei '(evasive|security)'

检查mod_security + mod_evasive模块加载