盛大Unified Bootloader的 (GRUB)是在所有的类Unix操作系统的默认引导。 正如我们在以前的文章中承诺“ 如何重置一个被遗忘的root密码 ”,在这里我们要检讨如何保护GRUB使用密码。 如前所述,任何人都可以登录到单用户模式,并可以根据需要更改系统设置。 这是大的安全流。 因此,为了防止此类未经授权的人访问系统,我们可能需要具有密码保护的grub。

在这里,我们将看到如何防止用户进入单用户模式,改变谁可能有系统的直接或物理访问系统的设置。

谨慎:我们敦促把你的数据备份和尝试,需要您自担风险 。

如何密码保护GRUB

第1步:创建GRUB密码,是root用户,开放的命令提示符下,下面的命令类型。 当系统提示型平头两次密码,然后按回车。 这将返回MD5哈希密码。 请复制或记录下来。

[root@youcl ~]# grub-md5-crypt

样品输出:

[root@youcl ~]# grub-md5-crypt Password: Retype password: $1$19oD/1$NklcucLPshZVoo5LvUYEp1

第2步:现在你需要打开了/boot/grub/menu.lst或/boot/grub/grub.conf文件并添加MD5密码。 两个文件是相同的,并且是彼此的符号链接。

[root@youcl ~]# vi /boot/grub/menu.lst OR [root@youcl ~]# vi /boot/grub/grub.conf

注:我建议你采取的文件的备份进行任何更改之前,如果万一出现问题,你可以恢复它。

第三步:添加在GRUB配置文件中的新创建的MD5密码 。 请在超时行下粘贴复制的密码并保存并退出。 例如,输入密码线上面-md5 < 第1步中添加复制MD5字符串 >。

# grub.conf generated by anaconda # # Note that you do not have to rerun grub after making changes to this file # NOTICE: You have a /boot partition. This means that # all kernel and initrd paths are relative to /boot/, eg. # root (hd0,0) # kernel /vmlinuz-version ro root=/dev/sda3 # initrd /initrd-[generic-]version.img #boot=/dev/sda default=0 timeout=5 password --md5 $1$TNUb/1$TwroGJn4eCd4xsYeGiBYq. splashimage=(hd0,0)/grub/splash.xpm.gz hiddenmenu title CentOS (2.6.32-279.5.2.el6.i686) root (hd0,0) kernel /vmlinuz-2.6.32-279.5.2.el6.i686 ro root=UUID=d06b9517-8bb3-44db-b8c5-7710e183edb7 rd_NO_LUKS rd_NO_LVM rd_NO_MD rd_NO_DM LANG=en_US.UTF-8 SYSFONT=latarcyrheb-sun16 KEYBOARDTYPE=pc KEYTABLE=us crashkernel=auto rhgb quiet initrd /initramfs-2.6.32-279.5.2.el6.i686.img title centos (2.6.32-71.el6.i686) root (hd0,0) kernel /vmlinuz-2.6.32-71.el6.i686 ro root=UUID=d06b9517-8bb3-44db-b8c5-7710e183edb7 rd_NO_LUKS rd_NO_LVM rd_NO_MD rd_NO_DM LANG=en_US.UTF-8 SYSFONT=latarcyrheb-sun16 KEYBOARDTYPE=pc KEYTABLE=us crashkernel=auto rhgb quiet initrd /initramfs-2.6.32-71.el6.i686.img

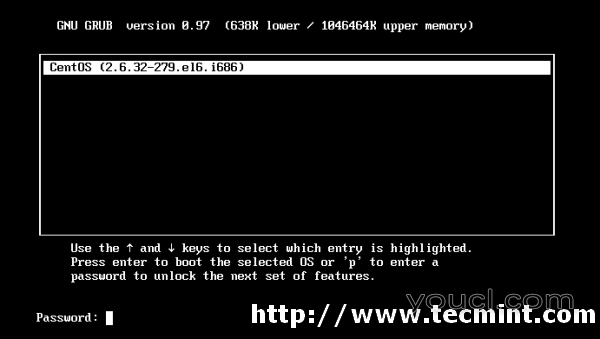

第4步:重新启动系统并尝试按“P”输入密码来解锁并启用下一个功能。

密码保护Grub在Linux

这是我们如何能保护GRUB使用密码。 让我们知道您如何保护您的系统? 通过评论。

请访问在线GRUB安全性的更多信息手册页GRUB安全 。