使用防火墙生成器配置Cisco ASA和PIX

作者:Mike Horn <mike [at] netcitadel [dot] com>

http://www.fwbuilder.org

防火墙构建器是防火墙配置和管理GUI,支持从单个应用程序配置各种防火墙。 支持的防火墙包括Linux iptables,BSD pf,Cisco ASA / PIX,Cisco路由器访问列表等等。 支持的平台的完整列表以及可下载的二进制软件包和软件代码可以在http://www.fwbuilder.org找到。

本教程是一系列文章中的第二篇,其中介绍了使用Firewall Builder配置每个受支持的防火墙平台的基本步骤。 在本教程中,我们将在Cisco ASA防火墙上配置访问控制列表(ACL)。

下图显示了基于Cisco ASA 5505的简单的2接口防火墙配置,防火墙作为专用LAN网络的Internet网关。

我们将使用Firewall Builder来实现以下基本规则作为防火墙上的访问列表。

- 允许内部通信(10.0.0.0/24)通过防火墙到HTTP和HTTPS协议的任何Internet地址

- 允许电子邮件服务器(10.0.0.25)内的流量通过防火墙到SMTP协议的特定IP地址(198.51.100.25)。 该外部服务器充当外部邮件转发。

- 允许从外部IP地址(198.51.100.25)到内部电子邮件服务器(10.0.0.25)的入站SMTP 。

- 允许内部流量(10.0.0.0/24)到防火墙的内部接口(Ethernet0 / 1),用于SSH协议。

请注意,Cisco ASA和PIX访问列表在每个访问列表的末尾都有隐式拒绝 ,所以我们不会设置明确允许的规则的任何内容都将被拒绝。

我们还将使用Firewall Builder在防火墙上实现NAT配置。

- 源NAT全部通过防火墙(10.0.0.0/24)通过防火墙发往任何Internet地址,将源IP更改为外部接口(Ethernet0 / 0)的IP地址。

- 来自外部IP地址(198.51.100.25)的目标NAT流量(外部SMTP中继服务器)到TCP端口为25(SMTP)的外部接口,并转发到内部电子邮件服务器(10.0.0.25)。

注意

在这方面我们如何使用运行ASA OS v8.3的ASA 5505。 某些命令语法,特别是对于早期版本的ASA OS而言,对于nat是不同的,但是您不用担心这一点,因为Firewall Builder会根据防火墙设置的版本自动生成正确的配置命令。

第1步:创建网络对象

我们将首先创建将在规则中使用的对象。 防火墙生成器包含数百个预定义对象,包括大多数标准协议,因此要实现上述规则,我们只需要创建特定于我们网络的对象。 对于我们的规则,这意味着我们需要为内部的10.0.0.0/24网络,内部电子邮件服务器(10.0.0.25)和IP地址为198.51.100.25的外部SMTP中继服务器创建对象。

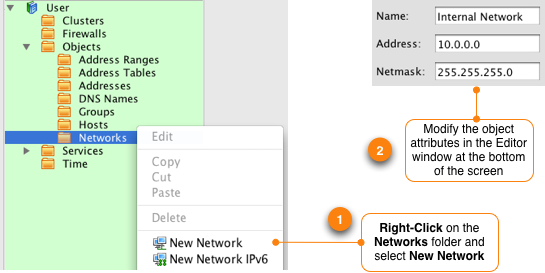

创建一个新的IP网络对象

要创建将在左侧树中表示我们内部10.0.0.0/24网络的对象,请双击标记为“对象”的文件夹将其展开。 右键单击名为“网络”的文件夹,然后选择“新建网络”。 这将创建一个新的网络对象。 在屏幕的下方,称为编辑器面板,您可以修改此对象的属性。

将对象名称更改为与该功能匹配的内容,在本例中,我们将其称为“内部网络”,以表示本地LAN IP地址。 地址设置为10.0.0.0,网络掩码为255.255.255.0。

注意:编辑对象的属性时,没有应用或提交按钮。 一旦您离开该领域编辑一个属性,您正在编辑的更改将立即生效。

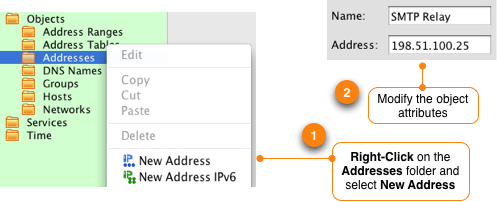

创建一个新的IP地址对象

重复此过程以创建将表示将在规则2中使用的SMTP中继服务器的对象。 转到对象树,右键单击地址文件夹,然后选择新建地址。 在编辑器面板中将对象的名称更改为“SMTP中继”,并将IP地址设置为198.51.100.25。

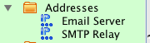

重复上述步骤创建一个新的Address对象来表示内部的Email Server(10.0.0.25)。 完成后,您应该在对象树中的Addresses系统文件夹中看到两个对象。

第2步:定义防火墙

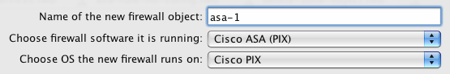

要创建防火墙对象来表示您的Cisco ASA,请单击“创建新防火墙” 防火墙生成器主窗口上的图标。 这将启动一个向导,引导您创建防火墙对象。

输入防火墙对象的名称,在这个例子中我们将使用asa-1 。 将在防火墙上运行的软件的下拉菜单更改为“Cisco ASA(PIX)”。

单击下一步>按钮继续向导。

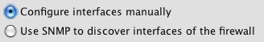

在Firewall Builder中创建防火墙时,您可以选择手动配置接口,或者如果您的路由器上启用了SNMP,并且您可以访问只读或读写团体字符串,则可以使用SNMP发现。 对于这个例子,我们将手动配置路由器接口。

单击下一步>按钮继续下一步。

您在Firewall Builder中创建的防火墙需要与要部署访问列表的Cisco ASA或PIX防火墙相匹配。 这意味着您正在创建的防火墙对象中的接口名称和IP地址必须与 ASA或PIX上配置的接口名称和IP地址 完全一致 。

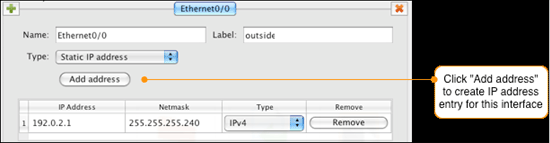

点击绿色  图标添加一个新的界面到防火墙。 在运行“show interface”命令时,输入与ASA或PIX命令行上显示的界面完全相同的名称。 在我们的示例中,接口是Ethernet0 / 0到Ethernet0 / 7,但是我们只使用接口Ethernet0 / 0和Ethernet0 / 1。

图标添加一个新的界面到防火墙。 在运行“show interface”命令时,输入与ASA或PIX命令行上显示的界面完全相同的名称。 在我们的示例中,接口是Ethernet0 / 0到Ethernet0 / 7,但是我们只使用接口Ethernet0 / 0和Ethernet0 / 1。

将接口名称设置为Ethernet0 / 0,并将标签设置为外部。 点击Add address按钮,将IP地址设置为192.0.2.1,网址为255.255.255.240。

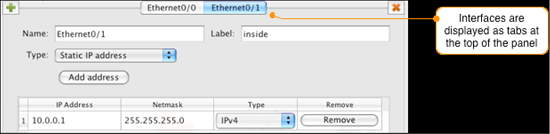

点击绿色  图标添加另一个接口到防火墙。 输入向导中的信息以匹配第二个界面,如下所示:

图标添加另一个接口到防火墙。 输入向导中的信息以匹配第二个界面,如下所示:

点击下一步>按钮。

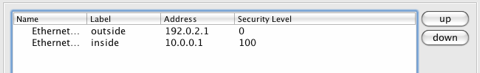

Firewall Builder将根据接口标签和IP地址自动设置接口的安全级别 。 外部接口设置为安全级别0,内部接口设置为安全级别100。

单击完成按钮创建防火墙对象。

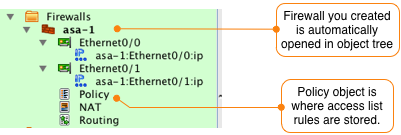

创建表示ASA或PIX的防火墙对象后,防火墙对象将显示在左侧的对象树中。 在主窗口中自动打开策略对象,该对象是访问列表规则的配置位置。

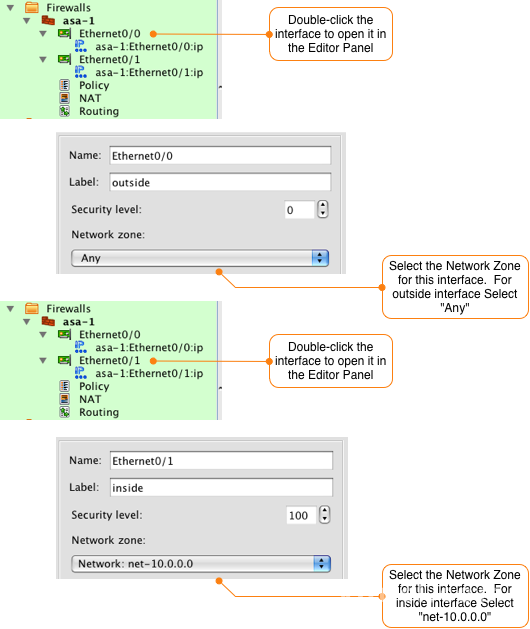

Firewall Builder使用网络区域的概念来确定网络拓扑,以便正确创建规则。 每个防火墙接口都有一个必须设置的相应的网络区域。 网络区域表示将成为入站到接口的流量来源的IP网络集合。

例如,如果您的内部网络使用10.0.0.0/8,则“内部”界面应将其“网络区域”设置为表示10.0.0.0/8的对象。 网络区域可以是网络对象或包含多个网络对象的组对象。 当您使用Group对象时,如果您的内部网络同时使用10.0.0.0/8和172.16.0.0/16。 在这种情况下,您将创建一个Group对象,其中包含这两个IP网络的网络对象,并将该Group对象用作“内部”界面的“网络区域”。

对于“外部”界面,通常将其网络区域设置为“Any”,这是所有不与任何其他接口相关联的IP网络。 通过双击防火墙的接口对象并从下拉列表中选择网络区域来设置网络区域。

在本例中,我们将将Ethernet0 / 0“外部”接口的网络区域设置为“Any”,将Ethernet0 / 1“内部”接口的网络区域设置为“net-10.0.0.0”,如下所示。

注意:上面使用的网络区域专门用于此示例。 如果您的网络环境中使用不同的IP地址和网络,则可能需要选择不同的网络区域值。

现在ASA防火墙已准备好进行配置,在继续之前,我们应该保存包含刚创建的新防火墙对象的数据文件。 通过转到文件 - >另存为菜单项来执行此操作。 选择一个名称和位置来保存此文件。