强化应用防火墙

Stronghenge是一个带外应用程序防火墙,可以检测HTTP和HTTPS流量对您的Web应用程序的攻击。 由于Stronghenge的检测引擎是基于全球最广泛部署的IDS / IPS技术,Snort,很容易开始使用。 此外,由于它是一种带外解决方案,因此对现有网络进行的修改很少甚至无需修改。 使用Snort强大的正则表达式支持,您可以实现正面或负面的安全模型。

由于它是用于RSA算法和自定义Snort添加的独立解密引擎,它可以部署为单个或多个设备配置,其中一个设备可以进行解密,而另一个设备可以进行检测和阻止。 但是,本教程将仅介绍如何部署为单个设备配置。

要求:

- 强化设备软件

- 具有64位架构的服务器或虚拟机

(如果在VM上确保有适当的资源) - 1管理界面。

- 1注入界面。

- 1混杂界面

(如果您的网络以适当的方式配置,则管理,注入和混杂接口可以在同一物理接口上。) - Web服务器私钥

- Web服务器应配置为仅使用RSA进行SSL协商。

- Snort或Mod安全签名体验也会很好,但不是必需的。

安装:

下载Stronghenge Appliance Software ISO: https : //susestudio.com/a/za3sVm/stronghenge-firewall

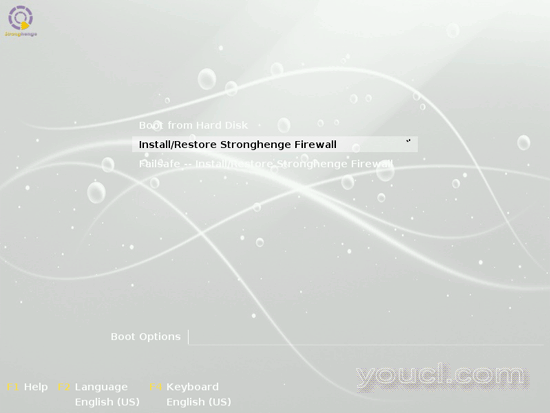

从安装光盘启动硬件。

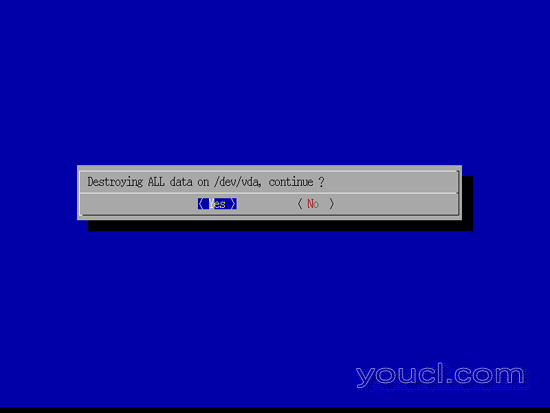

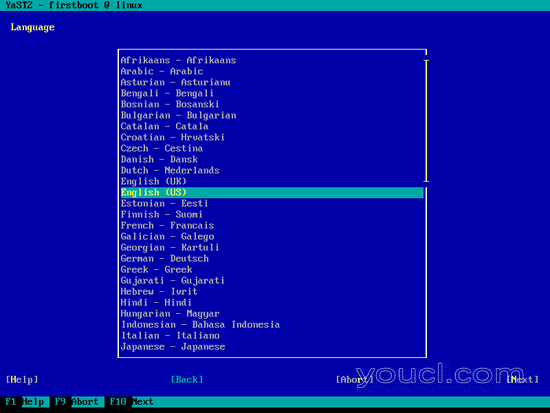

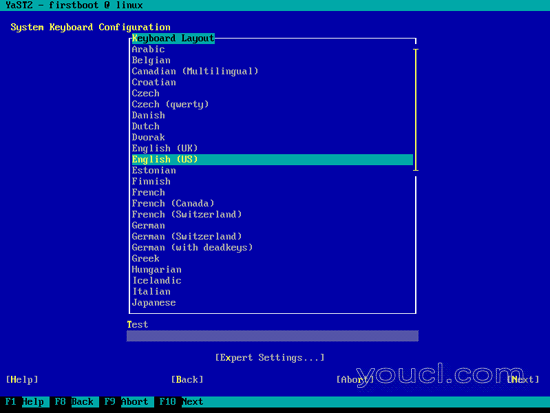

安装设备:

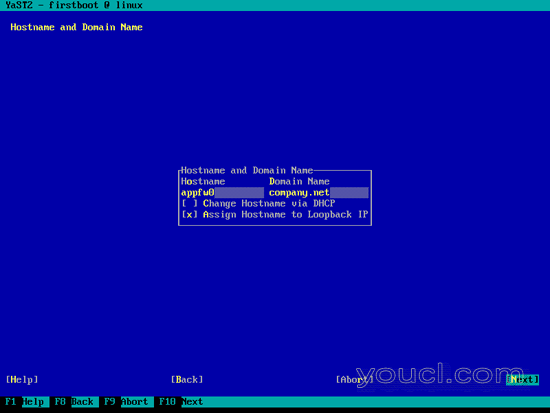

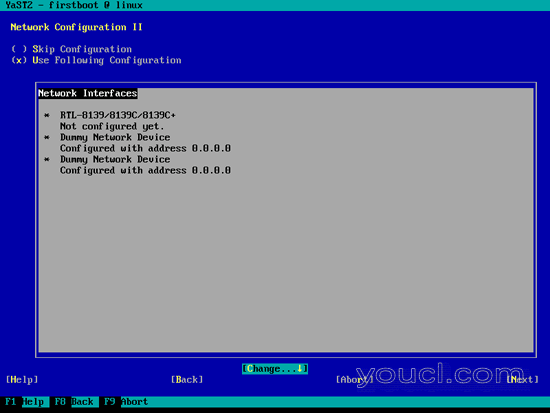

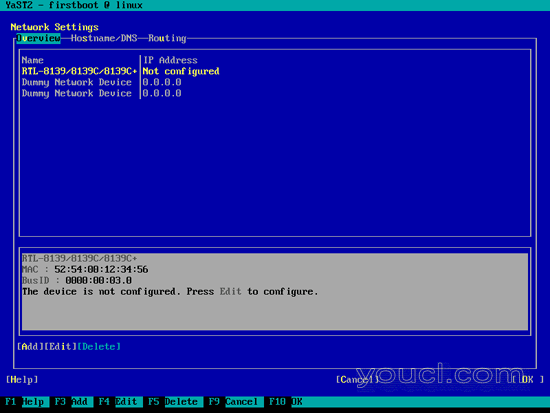

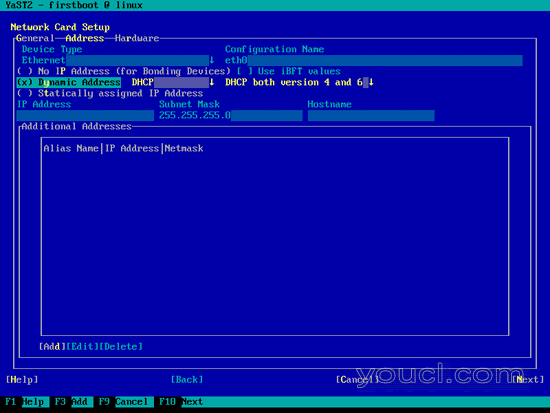

配置网络接口:

在这种情况下, eth0是将处于混杂模式的接口 ,它也将是管理界面。 假设dummy0和dummy1接口未配置,这些接口将用于发送解密的流量。

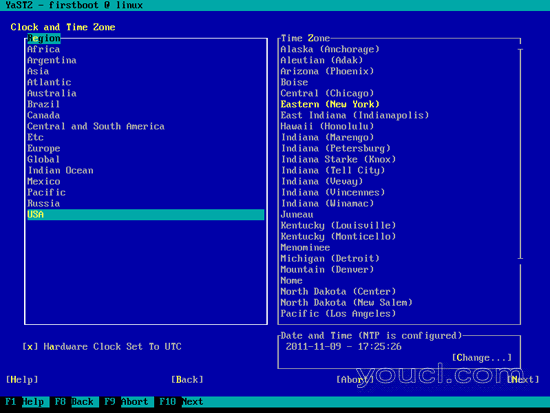

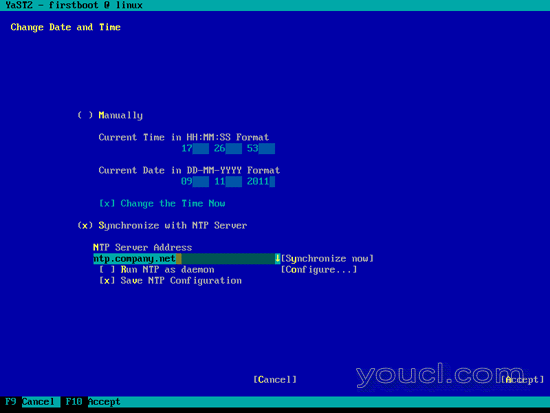

配置时区:

配置NTP是一个好主意,因为这是一个防火墙。

以root身份登录 密码是: stronghenge

更改root密码:

passwd

配置Snort:

nano /etc/snort/snort.conf

config response: device ethX attempts 10

确保放置适当的界面。

编辑INTERFACE设置来监视适当的接口。 注意: dummy0和dummy1接口是应发送解密流量的地方。 如果不确定接口监视设置为:

INTERFACE=all

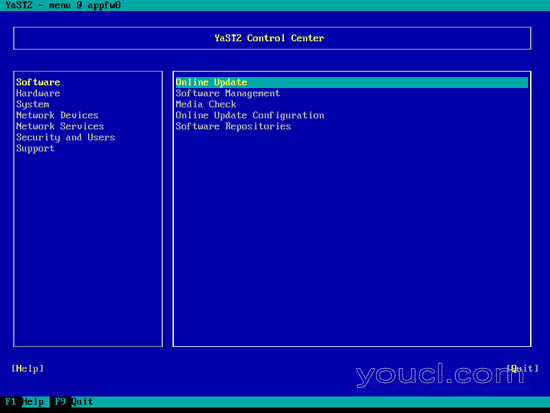

使用YaST更新系统:

yast

配置复位界面:

nano /etc/snort/snort.conf

config response: device ethX attempts 10

为ethX插入正确的界面。