当今的技术严重依赖于网络设备和该网络设备的正确配置。 管理员的任务是确保配置更改不仅在实施前彻底测试,而且任何配置更改都由授权进行更改以及确保记录更改的个人完成。

在Debian上使用Cisco路由器安装Tacacs +

此安全原理被称为AAA(三A)或认证 , 授权和计费 。 有两个非常突出的系统,为管理员提供AAA功能,以安全地访问设备和这些设备服务的网络。

RADIUS(远程访问拨入用户服务)和TACACS +(终端访问控制器访问控制系统加)。

半径是传统用于验证用户访问哪些对比给TACACS在于TACACS传统上用于设备管理的网络。 这两个协议之间的巨大差异之一是TACACS将AAA功能分离为独立功能的能力。

AAA功能的TACACS分离的好处是可以控制用户执行某些命令的能力。 这对于希望在非常细微的级别向网络工作人员或其他IT管理员提供不同命令权限的组织是非常有利的。

本文将通过建立一个Debian系统充当TACACS +系统走路。

环境设置

- Debian 8 安装和使用的网络连接配置。 请阅读这篇文章对如何安装Debian 8

- 思科网络交换机2940(大多数其他思科设备将工作,但交换机/路由器上的命令可能不同)。

在Debian 8上安装TACACS +软件

设立这个新的TACACS服务器的第一步将是收购从仓库中的软件。 这是很容易通过使用'易于'命令来实现的。

# apt-get install tacacs+

上面的命令将安装并在端口49启动服务器服务。 这可以用几个实用程序来确认。

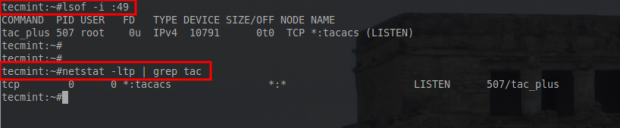

# lsof -i :49 # netstat -ltp | grep tac

这两个命令应当返回一行,表示TACACS正在监听端口49在此系统上。

验证TACACS服务

此时TACACS正在监听本机上的连接。 现在是时候配置TACACS服务和用户。

配置TACACS服务和用户

如果服务器恰好有多个地址,将服务绑定到特定的IP地址通常是个好主意。 要完成此任务,可以修改默认守护程序选项以指定IP地址。

# nano /etc/default/tacacs+

该文件指定所有的后台程序设置TACACS系统应该启动。 默认安装将仅指定配置文件。 通过添加'-B'参数此文件,一个特定的IP地址可用于TACACS听。

DAEMON_OPTS="-C /etc/tacacs+/tac_plus.conf " - Original Line DAEMON_OPTS="-C /etc/tacacs+/tac_plus.conf -B X.X.X.X " - New line, where X.X.X.X is the IP address to listen on

特别提醒在Debian中 :出于某种原因,试图重新启动TACACS +服务来读取新的守护进程选项不成功(通过服务tacacs_plus重启 )。

这里的问题似乎是,当TACACS通过初始化脚本启动,PID被设置为静态“PIDFILE = / var / run中/ tac_plus.pid”然而,当指定了“-B XXXX”作为守护程序选项,名pid文件的变更为“/var/run/tac_plus.pid.XXXX”。

我不完全肯定,如果这是一个错误或没有,但通过改变线路“PIDFILE = / var / run中/ tac_plus.pid.XXXX”里暂时打击的情况下,可以手动设置PIDFILE在init脚本XXXX是TACACS应监听的IP地址,然后启动服务:

# service tacacs_plus start

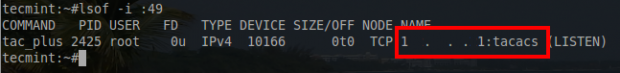

在重新启动该服务,该lsof的命令可以再次使用,以确认TACACS服务在正确的IP地址听。

# lsof -i :49

检查TACACS服务

如上述可见,TACACS是对特定的IP地址的IP地址监听如TACACS默认设定上述文件。 此时需要创建用户和特定的命令集。

'/etc/tacacs+/tac_plus.conf':此信息由另一个文件管理。 使用文本编辑器打开此文件以进行适当的修改。

# nano /etc/tacacs+/tac_plus.conf

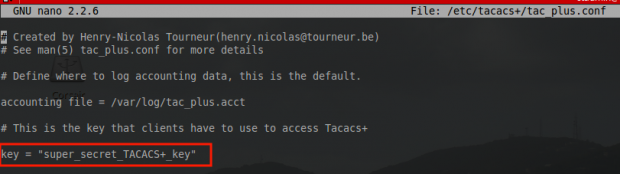

这个文件是所有TACACS规格应驻留(用户权限,访问控制列表,主机密钥等)。 需要被创建的第一件事情是网络设备的关键 。

这一步有很多的灵活性。 可以为所有网络设备配置单个密钥,或者可以为每个设备配置多个密钥。 该选项由用户决定,但本指南为简单起见将使用单个键。

key = "super_secret_TACACS+_key"

创建Tacacs键

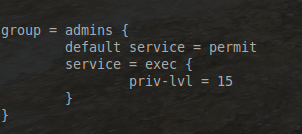

一旦一个密钥被配置, 团体应建立确定用户将在稍后分配的权限。 创建组使权限的委派更加容易。 以下是分配完全管理员权限的示例。

group = admins {

default service = permit

service = exec {

priv-lvl = 15

}

}

为Tacacs创建组

- 组名称由路线“ 组=管理员 ”与管理员作为组名称确定。

- “ 默认服务=许可证 ”行表示,如果一个命令不明确拒绝,然后允许它含蓄。

- “ 服务= {EXEC PRIV-LVL = 15}”允许在Cisco设备上执行模式特权等级15(特权级15是最高的思科设备)。

现在需要将用户分配给管理员组。

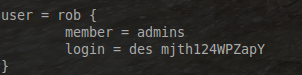

user = rob {

member = admins

login = des mjth124WPZapY

}

创建TACACS用户

- “用户=抢”节允许抢的用户名来访问某些资源。

- “会员=管理员 ”讲述TACACS +参考前一组称为管理员获取这用户被授权做的列表。

- 最后一行,“登录= DES mjth124WPZapY”是该用户进行身份验证(随意使用黑客找出这个超级“复杂”密码为例)一个DES加密的密码!

重要提示 :它一般是加密的密码放到这个文件,而不是纯文本,因为它增加了事件的安全少量有人应阅读本文件并不必然获得一个最佳实践。

对此的一个好的预防措施是至少删除配置文件上的世界读取访问。 这可以通过以下命令实现:

# chmod o-r /etc/tacacs+/tac_plus.conf # service tacacs_plus reload

此时,服务器端已准备好从网络设备进行连接。 现在,让我们头以上的Cisco交换机,并配置其与此Debian的TACACS +服务器进行通信。