向JOSSO添加双因素身份验证

WiKID Systems最近与Atricore合作,JOSSO的企业级SSO应用程序的制造商。 双因素身份验证和单一登录历史上都是昂贵和复杂的事务。 Atricore和WiKID都通过发布易于使用的开源软件来解决这些问题。 当Atricore向其产品JOSSO添加了对WiKID Strong认证的本机支持时,这些努力合并。 在本教程中,您将看到向JOSSO添加双重身份验证是多么容易,为需要SSO的组织创建一个安全,易于使用的解决方案。 JOSSO支持多种服务,包括Tomcat,jBoss,Apache,IIS,Liferay,Weblogic和Alfresco以及云服务,如Google Apps,Salesforce和SugarCRM。 除了拥有API之外,WiKID还支持Radius,LDAP和TACACS +。 WiKID软件令牌在Linux,Mac,Windows,iPhone,Android,J2ME等上运行。

通过Atricore控制台配置JOSSO

首先,您需要下载JOSSO,解压缩然后启动服务器(运行#josso_home / bin / atricore)。 其余的都是通过Atricore控制台完成的。

我强烈建议您观看Atricore配置视频 。 然后,我建议您回到这里,并使用我在这里创建您的双因素认证SSO演示设备的步骤。 我也建议你从一个新的空设备开始,而不是使用向导,你会学到更多,它是更干净,在我看来。

配置JOSSO设备

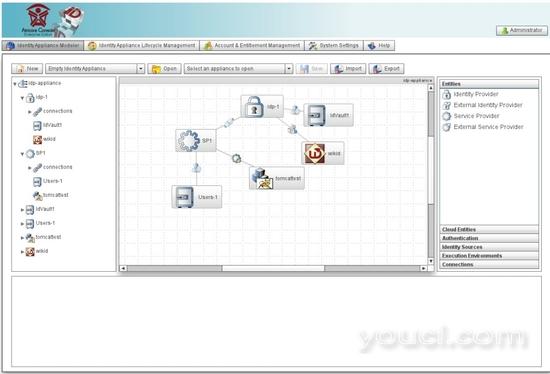

这就是最终产品的样子:

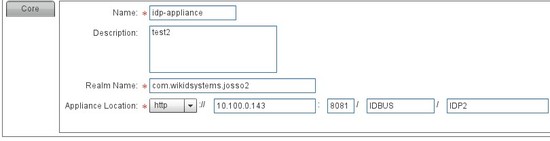

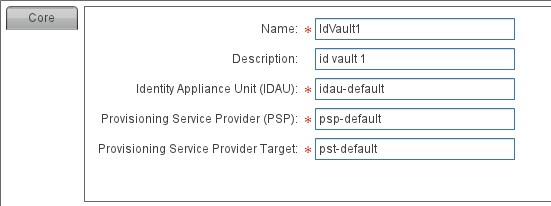

首先,在“设备建模者”屏幕中,使用“空标识设备”下拉列表中的“新建”按钮,以下是我的详细信息:

请注意,我正在使用可路由的IP地址和8081的默认JOSSO端口。

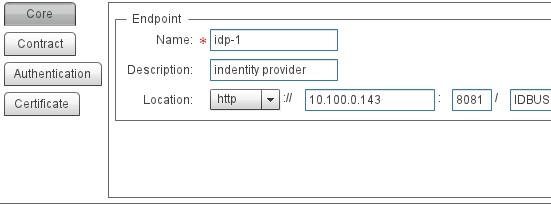

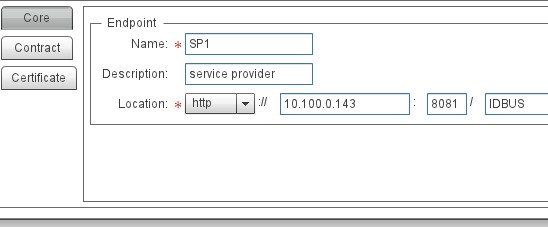

接下来,突出显示右侧调色板上的“身份提供者”图标,然后单击“图表画布”。 新的Identity Provider图标应该出现在设备型号上。 以下是我的身份提供者的详细信息:

再次注意,我再次使用端口8081。

接下来,我们需要添加一个存储用户的地方。 您可能已经有一个数据库或LDAP存储,但是对于这个测试,我刚刚使用了一个JOSSO身份存储。 在调色板上,打开标识源并选择身份库。

现在我们需要连接这些。 在调色板的“连接”面板下,选择“身份查找”。 然后将鼠标从身份提供者拖到身份库。

再次单击“实体”面板,然后选择“服务提供商”。

再次,我们使用默认值只将IP地址和端口改为8081

使用联合连接将服务提供商连接到身份提供者。

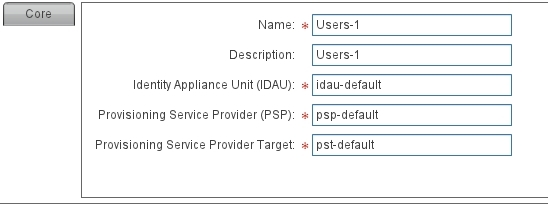

服务提供商将需要一个用户商店。 从“调色板”中的“身份验证”选择“身份库”,并将其放在服务提供商的下方。 再次,我使用默认值,只是给它一个名称:

将其与身份查找连接连接到服务提供商。

添加合作伙伴应用程序

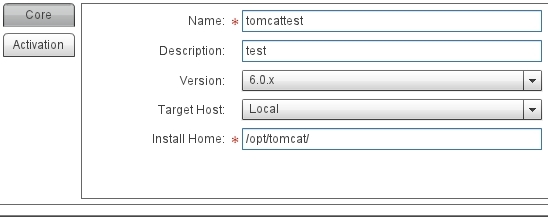

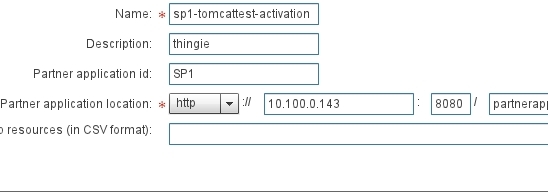

Atricore建议使用Tomcat执行环境进行简单的概念验证。 我下载了tomcat并在JOSSO服务器上安装了/ opt / tomcat。 JOSSO足够聪明地为您安装示例应用程序。 单击调色板中的执行环境中的Tomcat选项,并将其置于服务提供者下方。

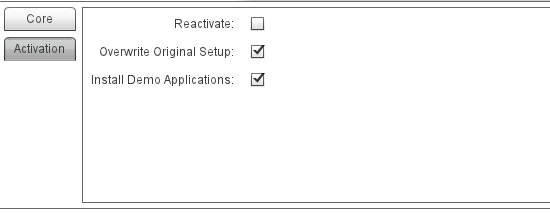

您还需要单击“属性”窗格上的“激活”按钮来安装“演示应用程序”。 此外, 如果您进行更改,则需要选择“重新激活”以推送更改 。 那么你需要重新启动Tomcat。

使用激活连接将Tomcat实例连接到服务提供商:

请注意,连接器使用端口8080! 这是tomcat的默认端口。 如果在这里更改端口,还必须在tomcat中进行更改。 JOSSO将在$ TOMCAT_HOME / webapps / partnerapp中安装示例应用程序,它将创建partnerapp目录。

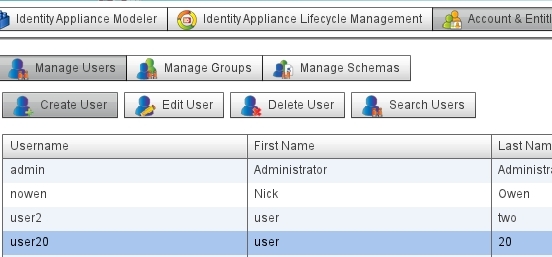

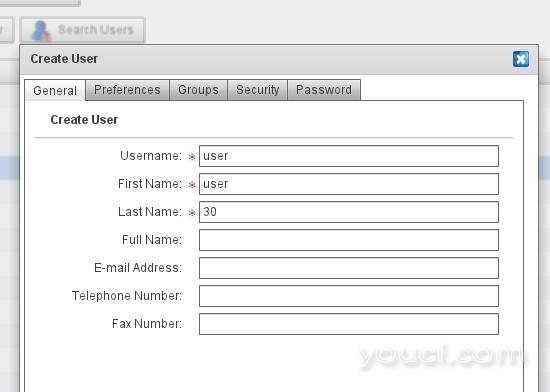

在我们添加WiKID双因素身份验证之前,我们应该测试一下,如果一切都没有双因素身份验证。 为此,我们需要将一些用户添加到ID保管库中。 (我们还需要用户,WiKID只进行身份验证,而不是授权。)单击“帐户和授权”选项卡,然后单击“创建用户”。 一个对话框将提示您添加一个用户:

您将看到列出的用户: