使用WiKID强认证服务器为OpenVPN AS添加双因素身份验证

在WiKID ,我们的目标是使安全性更轻松,更便宜。 配置WiKID与双因素身份验证和OpenVPN AS是一个非常具有成本效益的解决方案,以最小的费用来保护您的网络。

我下载了OpenVPN Access Server的RPM版本,并将RPM放到Centos VM上。 我以前使用我们的企业ISO配置了一个WiKID双因素认证服务器。

OpenVPN服务器在安装时进行配置,并指示您更改openvpn用户的密码,并将其引导至Openvpn AS Web界面。

通过管理Web界面配置服务器

在您指定的接口和端口上进入Web界面。 使用root或您以上提供的任何凭据登录。

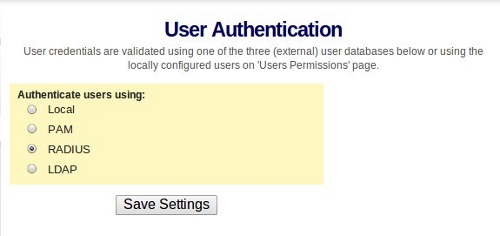

一旦您登录,单击验证 - >常规链接,然后选择半径进行身份验证:

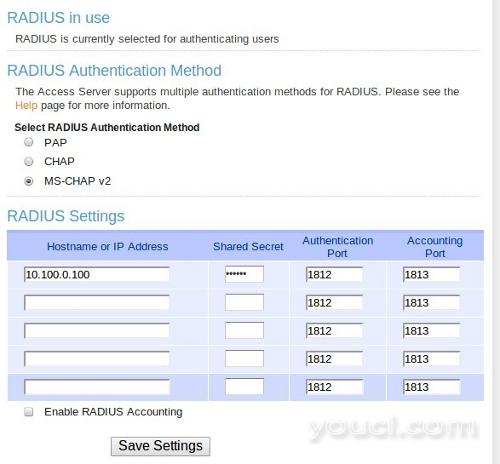

一旦指定要使用Radius,单击Radius链接以输入详细信息。 当您提交信息时,系统将提示您更新正在运行的服务器。 不要打扰那个。

单击身份验证下的Radius链接将WiKID服务器添加为双因素身份验证资源。 输入WiKID服务器的IP地址和共享密钥。 请注意,已知有针对CHAP和MS-Chap V2的攻击。 其中一些是基于能够将用户的密码从被盗的会话数据中解密。 使用一次性密码可能会降低风险,但这可能取决于您的会话长度。 希望OpenVPN很快加入LEAP。

那就是OpenVPN服务器。

配置WiKID服务器

为了简洁起见,我们假设您的WiKID服务器已配置,只需将Openvpn AS服务器添加为网络客户端即可。 (有关完整的安装文件,请参阅我们的安装手册 。)

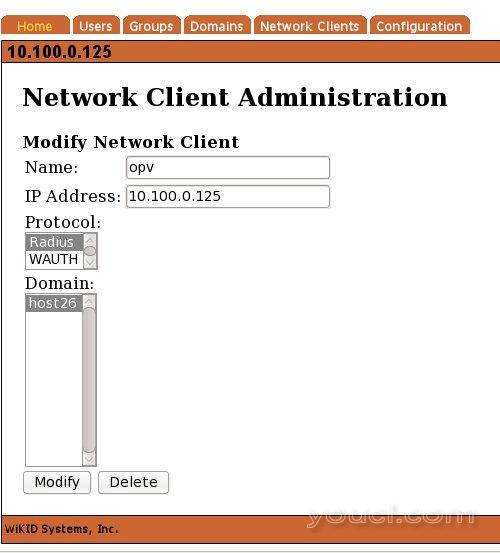

在WiKIDAdmin界面的网络客户端选项卡上,单击“添加新的网络客户端:”。 给它一个名字,输入OpenVPN服务器的IP地址,选择Radius作为认证协议并选择WiKID域。

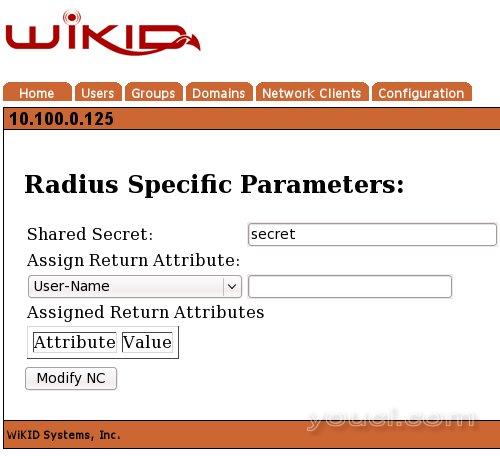

单击修改并在下一页输入共享密钥。 不要使用任何半径返回属性。 OpenVPN不支持它们。

您需要重新启动WiKID服务器才能加载新的半径配置:

# wikidctl restart

这就是服务器!

配置客户端

OpenVPN AS拥有的新功能之一是自动创建的客户端配置。 用户登录到Web界面并下载客户端应用程序(对于Windows)和配置文件。

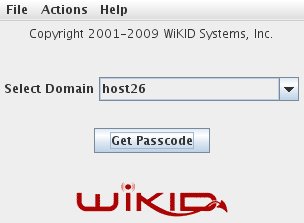

首先启动WiKID令牌,并从WiKID服务器获取一次性密码:

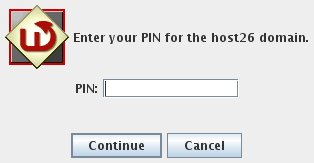

输入您的PIN码:

PIN将被加密并发送到WiKID服务器。 如果帐户处于活动状态,加密有效且PIN码正确,将会创建一次性密码并返回到令牌:

使用此一次性密码作为用户登录到Web界面:

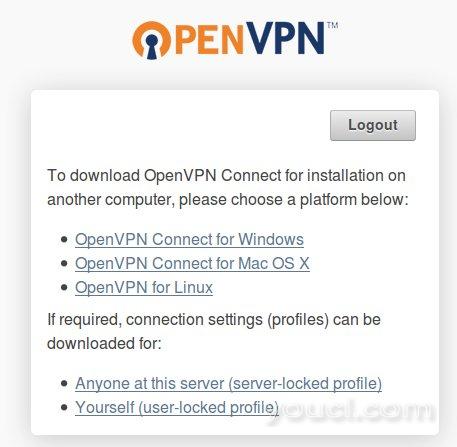

现在您将看到客户的网页:

对于linux客户端,您应该可以通过yum或apt-get安装openvpn。 然后从命令行运行客户端,指定客户端配置文件:

# openvpn --config client.ovpn

你现在应该有一个内部的ip地址!

看到一个伟大的产品,如OpenVPN是非常好的变得更好。 新的半径管理界面很简单。 随着企业攻击,密码漏洞和恶意软件的不断增加,您绝对需要考虑在VPN中添加双重身份验证。