配置和使用FirewallD

我们的测试环境

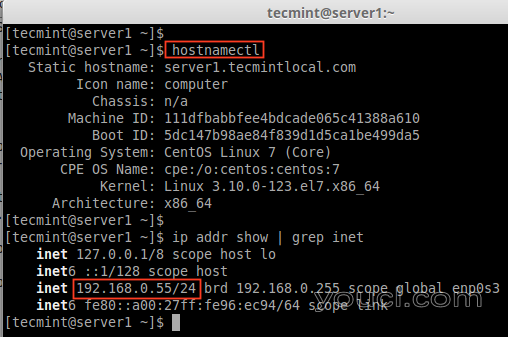

Operating System : CentOS Linux release 7.0.1406 (Core) IP Address : 192.168.0.55 Host-name : server1.youcllocal.com

我们的设置详情

第1步:安装Firewalld程序包

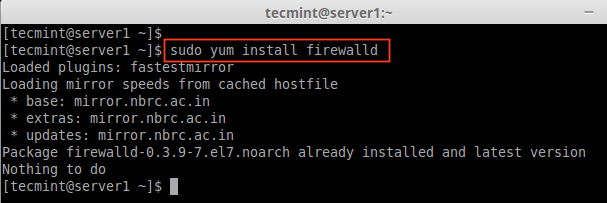

1. Firewalld包默认情况下,在RHEL / CentOS 7和Fedora 21安装如果没有,你可以使用下面的命令 YUM安装它。# yum install firewalld -y

安装防火墙

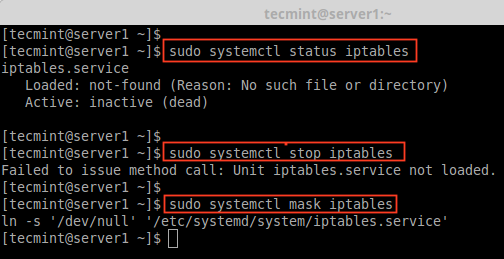

# systemctl status iptables # systemctl stop iptables # systemctl mask iptables

禁用Iptables服务

第2部分:讨论防火墙组件

3.在标题为firewalld配置,我想每个区域进行讨论。默认情况下,有一些区域可用。我们需要将接口分配给区域。区域定义区域被信任或拒绝的级别到接口以获得连接。区域可以包含服务和端口。在这里,我们将描述在Firewalld中可用的每个区域。- 拖放区 :任何进入的数据包被丢弃,如果我们使用这种放置区。 我们用增加的iptables -j下降 ,这是一样的。如果我们使用丢弃规则,意味着没有回复,只有传出的网络连接将可用。

- 块区 :块区将拒绝进入的网络连接都用ICMP主机禁止拒绝。只允许在服务器内建立连接。

- 公共区 :接受所选的连接,我们可以在公共区域定义规则。这将只允许特定端口在我们的服务器中打开其他连接将被丢弃。

- 外部区域 :该区域将作为路由器的选择与伪装系统启用其他连接将被丢弃,不会接受,只有指定的连接将被允许。

- DMZ区 :如果我们需要允许访问一些服务公众,你可以在DMZ区定义。这也具有仅接受选定的传入连接的特征。

- 工作区:在此区域中,我们只能定义内部网络,即允许私有网络流量。

- 首页区域 :该区域是在家庭领域的专门用于中,我们可以使用此区域信任网络上的其他计算机不损害您的计算机,因为每个区域。这也只允许选定的传入连接。

- 内部区域 :这是类似的工作区与选定的允许的连接。

- 信任区域 :如果我们把信任区域的所有流量都接受。

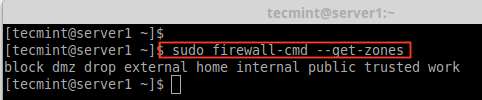

# firewall-cmd --get-zones

在Firewalld中查找可用区域

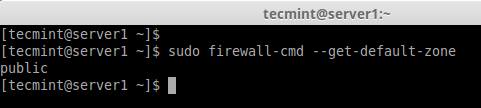

# firewall-cmd --get-default-zone

防火墙默认区域

# firewall-cmd --list-all-zones注 :上述命令的输出不适合单页,因为这会列出每个区像块,DMZ下降,外部,家庭,内部,公众,可信赖和工作。如果区域具有任何富规则,则启用的服务或端口也将与这些相应的区域信息一起列出。